This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Übersicht über die rollenbasierte Zugriffssteuerung

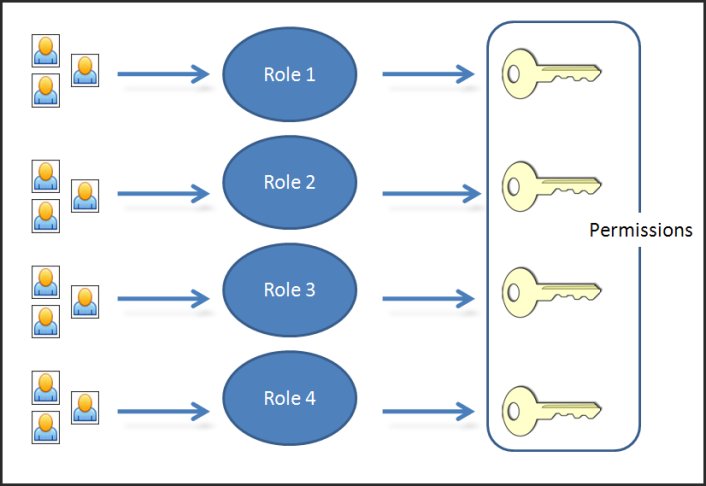

Mit der Funktion “Rollenbasierte Zugriffssteuerung” (Role Based Access Control, RBAC) können Sie Active Directory-Benutzern und -Gruppen vordefinierte Rollen oder Berechtigungssätze zuweisen. Diese Berechtigungen steuern die Zugriffsebene, die XenServer-Administratoren auf Server und Pools haben. RBAC wird auf Poolebene konfiguriert und bereitgestellt. Da Benutzer Berechtigungen über die ihnen zugewiesene Rolle erwerben, weisen Sie einem Benutzer oder seiner Gruppe eine Rolle zu, um ihnen die erforderlichen Berechtigungen zu erteilen.

Verwenden von Active Directory-Konten für XenServer-Benutzerkonten

Mit RBAC können Sie einschränken, welche Vorgänge verschiedene Benutzergruppen ausführen können. Diese Kontrolle verringert die Wahrscheinlichkeit, dass unerfahrene Benutzer katastrophale versehentliche Änderungen vornehmen. Das Zuweisen von RBAC-Rollen trägt auch dazu bei, nicht autorisierte Änderungen an Ihren Ressourcenpools aus Compliancegründen zu verhindern. Um die Compliance und Überwachung zu erleichtern, bietet RBAC auch eine Überwachungsprotokollfunktion und den entsprechenden Überwachungsprotokollbericht für den Workload Balancing-Pool. Weitere Informationen finden Sie unter Änderungen prüfen.

RBAC ist für Authentifizierungsdienste von Active Directory abhängig. Insbesondere führt XenServer eine Liste autorisierter Benutzer basierend auf Active Directory-Benutzer- und Gruppenkonten. Daher müssen Sie dem Pool der Domäne beitreten und Active Directory-Konten hinzufügen, bevor Sie Rollen zuweisen können.

RBAC-Prozess

Der Standardprozess für die Implementierung von RBAC und das Zuweisen einer Rolle für einen Benutzer oder eine Gruppe besteht aus den folgenden Schritten:

- Beitreten zur Domäne.

- Hinzufügen eines Active Directory-Benutzers oder einer Active Directory-Gruppe zum Pool.

- Zuweisen (oder ändern) Sie die RBAC-Rolle des Benutzers oder der Gruppe.

Lokaler Superuser

Der lokale Superuser (LSU) oder root ist ein spezielles Benutzerkonto, das für die Systemadministration verwendet wird und über alle Rechte oder Berechtigungen verfügt. In XenServer ist der lokale Superuser bei der Installation das Standardkonto. Die LSU wird von XenServer und nicht von einem externen Authentifizierungsdienst authentifiziert. Wenn der externe Authentifizierungsdienst fehlschlägt, kann sich die LSU weiterhin anmelden und das System verwalten. Die LSU kann immer über SSH auf den physischen XenServer-Server zugreifen.

RBAC-Rollen

XenServer wird mit sechs vorab festgelegten Rollen geliefert, die auf verschiedene Funktionen in einer IT-Organisation abgestimmt sind.

-

Pool-Administrator (Pool-Administrator). Diese Rolle ist die mächtigste verfügbare Rolle. Pool-Administratoren haben vollen Zugriff auf alle XenServer-Funktionen und -Einstellungen. Sie können alle Vorgänge ausführen, einschließlich der Rollen- und Benutzerverwaltung. Sie können Zugriff auf die XenServer-Konsole gewähren. Als Best Practice empfiehlt Citrix, diese Rolle einer begrenzten Anzahl von Benutzern zuzuweisen.

Hinweis:

Der lokale Superuser (root) hat immer die Rolle Pool Admin. Die Rolle “Pooladministrator” verfügt über die gleichen Berechtigungen wie der lokale Stamm.

Wenn Sie die Rolle “Pooladministrator” von einem Benutzer entfernen, sollten Sie auch das Root-Kennwort ändern und den Poolschlüssel rotieren. Weitere Informationen finden Sie unter Pool-Sicherheit.

- Pool-Betreiber (Pool-Operator). Diese Rolle ist so konzipiert, dass der Beauftragte poolweite Ressourcen verwalten kann. Zu den Verwaltungsaktionen gehören das Erstellen von Speicher, das Verwalten von Servern, das Verwalten von Patches und das Erstellen von Pools. Pool-Operatoren können Pool-Ressourcen konfigurieren. Sie haben außerdem vollen Zugriff auf die folgenden Funktionen: Hochverfügbarkeit, Workload Balancing und Patch-Management. Pooloperatoren können keine Benutzer hinzufügen oder Rollen ändern.

- Energieadministrator für virtuelle Maschinen (VM-Energieadministrator). Diese Rolle verfügt über Vollzugriff auf die VM- und Vorlagenverwaltung. Sie können auswählen, wo VMs gestartet werden sollen. Sie haben vollen Zugriff auf die Funktionen zur Steuerung des dynamischen Speichers und die Funktion für VM-Snapshots. Darüber hinaus können sie den Home Server festlegen und auswählen, wo Workloads ausgeführt werden sollen. Durch das Zuweisen dieser Rolle erhält der Beauftragte ausreichende Berechtigungen zum Bereitstellen virtueller Maschinen für die Verwendung durch den VM-Operator.

- Administrator für virtuelle Maschinen (VM-Administrator). Diese Rolle kann VMs und Vorlagen verwalten und auf den Speicher zugreifen, der zum Ausführen dieser Aufgaben erforderlich ist. Diese Rolle verlässt sich jedoch auf XenServer, um auszuwählen, wo Workloads ausgeführt werden sollen, und muss die Einstellungen in Vorlagen für die dynamische Speichersteuerung und den Home Server verwenden. (Diese Rolle kann nicht auf die Funktionen zur dynamischen Speichersteuerung zugreifen, Snapshots erstellen, den Home Server festlegen oder auswählen, wo Workloads ausgeführt werden sollen.)

- Bediener virtueller Maschinen (VM-Operator). Diese Rolle kann die VMs in einem Pool verwenden und ihren grundlegenden Lebenszyklus verwalten. VM-Operatoren können mit den VM-Konsolen interagieren und VMs starten oder stoppen, sofern ausreichend Hardwareressourcen verfügbar sind. Ebenso können VM-Operatoren Vorgänge zum Starten und Stoppen des Lebenszyklus durchführen. Die Rolle “VM-Operator” kann keine VMs erstellen oder löschen, VM-Eigenschaften oder Serverressourcen ändern.

- Schreibgeschützt (schreibgeschützt). Diese Rolle kann nur Ressourcenpool- und Leistungsdaten anzeigen.

Weitere Informationen zu den Berechtigungen, die den einzelnen Rollen zugeordnet sind, finden Sie unter Definitionen von RBAC-Rollen und -Berechtigungen. Informationen dazu, wie RBAC berechnet, welche Rollen für einen Benutzer gelten, finden Sie unter Berechnen von RBAC-Rollen.

Hinweis:

Wenn Sie einen Benutzer erstellen, müssen Sie dem neu erstellten Benutzer zunächst eine Rolle zuweisen, bevor er das Konto verwenden kann. XenServer (Englisch) Nicht Weisen Sie dem neu erstellten Benutzer automatisch eine Rolle zu.

Zugehörige Dokumentation

XenServer 8.4

Citrix Hypervisor 8.2 Kumulatives Update 1

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.