Behandeln von VM-Problemen

Wichtig:

Citrix Hypervisor 8.2 Kumulatives Update 1 wird am 25. Juni 2025 End of Life. Planen Sie jetzt Ihr Upgrade auf XenServer 8.4, um einen reibungslosen Übergang und kontinuierlichen Support sicherzustellen. Weitere Informationen finden Sie unter Upgrade.

Wenn Sie Ihre Citrix Virtual Apps and Desktops-Lizenzdateien zum Lizenzieren Ihrer Citrix Hypervisor 8.2 Cumulative Update 1-Hosts verwenden, sind diese Lizenzdateien nicht mit XenServer 8.4 kompatibel. Vor dem Upgrade müssen Sie Socket-Lizenzdateien für XenServer Premium Edition erwerben, um sie mit XenServer 8.4 verwenden zu können. Diese Socket-Lizenzdateien sind als Berechtigung für die Abonnements Citrix für Private Cloud, Citrix Universal Hybrid Multi-Cloud, Citrix Universal MSP und Citrix Platform License für die Ausführung Ihrer Citrix-Workloads verfügbar. Citrix-Kunden, die noch nicht auf diese neuen Abonnements umgestiegen sind, können die Teilnahme an einer kostenlosen Aktion für 10.000 XenServer Premium Edition-Socket-Lizenzen anfordern. Weitere Informationen finden Sie unter XenServer (Englisch).

Wenn Sie vor dem Upgrade keine kompatible Lizenz für XenServer 8.4 erwerben, werden Ihre Hosts beim Upgrade auf die 90-Tage-Testversion zurückgesetzt. Die Testversion bietet die gleichen Funktionen wie die Premium Edition, jedoch mit einigen Einschränkungen. Weitere Informationen finden Sie unter XenServer 8.4-Lizenzübersicht.

Citrix bietet zwei Formen des Supports:

- Kostenlose Selbsthilfe-Unterstützung auf der Citrix-Webseite

- Kostenpflichtige Support-Services, die Sie auf der Support-Website erwerben können.

Beim technischen Support von Citrix können Sie online einen Supportfall eröffnen oder sich bei technischen Schwierigkeiten telefonisch an das Supportcenter wenden.

Das Citrix-Unterstützung Die Website enthält mehrere Ressourcen, die für Sie hilfreich sein können, wenn ungewöhnliches Verhalten, Abstürze oder andere Probleme auftreten. Zu den Ressourcen gehören: Supportforen, Knowledge Base-Artikel und Produktdokumentation.

Wenn Sie ungewöhnliches VM-Verhalten feststellen, soll Ihnen dieser Abschnitt helfen, das Problem zu lösen. In diesem Abschnitt wird beschrieben, wo sich Anwendungsprotokolle befinden, und andere Informationen, die Ihrem Citrix Hypervisor Solution Provider helfen können, das Problem zu verfolgen und zu beheben.

Wichtig:

Befolgen Sie die Informationen zur Fehlerbehebung in diesem Abschnitt nur unter Anleitung Ihres Citrix Hypervisor Solution Provider oder des Supportteams.

Anbieterupdates: Halten Sie Ihre VMs mit vom Betriebssystemanbieter bereitgestellten Updates auf dem neuesten Stand. Möglicherweise hat der Anbieter Korrekturen für VM-Abstürze und andere Fehler bereitgestellt.

VM stürzt ab

Wenn VM-Abstürze auftreten, ist es möglich, dass ein Kernel-Absturzabbild bei der Identifizierung des Problems helfen kann. Reproduzieren Sie den Absturz, wenn möglich, und gehen Sie folgendermaßen vor. Wenden Sie sich an den Anbieter Ihres Gastbetriebssystems, um weitere Informationen zu diesem Problem zu erhalten.

Das Absturzabbildverhalten Ihrer VMs kann mithilfe der Option Aktionen-nach-dem Absturz Parameter. Im Folgenden sind die möglichen Werte aufgeführt:

| Wert | Beschreibung |

|---|---|

preserve |

Belassen Sie die VM in einem angehaltenen Zustand. (Zur Analyse) |

restart |

Kein Core-Dump, VM neu starten. (Dies ist die Standardeinstellung) |

destroy |

Kein Core-Dump, VM angehalten. |

So aktivieren Sie das Speichern von VM-Absturzabbildern:

-

Bestimmen Sie auf dem Citrix Hypervisor-Server die UUID der gewünschten VM, indem Sie den folgenden Befehl ausführen:

xe vm-list name-label=<name> params=uuid --minimal <!--NeedCopy--> -

Ändern Sie die

Aktionen-nach-dem AbsturzWert durch Verwendung vonxe vm-param-set; Führen Sie z. B. den folgenden Befehl für dom0 aus:xe vm-param-set uuid=<vm_uuid> actions-after-crash=preserve <!--NeedCopy--> -

Stürzen Sie die VM ab.

-

Ermitteln Sie die Domänen-ID des virtuellen Computers, indem Sie den folgenden Befehl für dom0 ausführen:

xe vm-param-get uuid=<vm_uuid> param-name=dom-id <!--NeedCopy--> -

Führen Sie die Option

XL-AuslöserBefehl in dom0, um den Absturz auszulösen:xl trigger <dom_id> nmi <!--NeedCopy-->

-

Verhalten des Crashdumps von Windows-VMs

Standardmäßig werden Windows-Absturzabbilder in %SystemRoot%\Minidump in der Windows-VM selbst. Sie können die Dump-Ebene der VMs konfigurieren, indem Sie dem Menüpfad folgen Arbeitsplatz > Eigenschaften > Fortgeschritten > Start und Wiederherstellung.

Sammeln von XenServer-VM-Tools für die Windows-Diagnose

Die XenServer VM Tools für Windows enthalten ein Diagnosetool namens xtbugtool. Dieses Tool ist als PowerShell-Skript verfügbar. xtbugtool.ps1.

Darüber hinaus bieten wir eine veraltete Batch-Skriptversion für die Ausführung auf älteren Windows-Versionen an. xtbugtool.bat. Es wird empfohlen, nach Möglichkeit die PowerShell-Version zu verwenden.

Dieses Tool wird auf den folgenden Betriebssystemen unterstützt:

- Windows 10

- Windows 11

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Um Probleme mit XenServer VM Tools für Windows zu diagnostizieren, sammelt das Skript die folgenden Informationen von Ihrer Windows-VM:

- Registrierungsschlüssel, die für XenServer VM Tools für Windows-Installationen relevant sind

- MSinfo in NFO- und Textversionen

- System-, Sicherheits- und Anwendungsereignisprotokolle

- Die folgenden Dateien und Verzeichnisse:

C:\ProgramData\CitrixC:\ProgramData\Citrix Systems, Inc.C:\ProgramData\XenServerC:\Windows\Inf\setupapi.dev.logC:\Windows\Inf\setupapi.setup.log

- Die Ausgabe der folgenden Befehle:

- Systeminfo

- Aufgabenliste /NH

- pnputil -e

- pnputil /enum-drivers

- winmgmt /verifyrepository

- ipconfig /alle

Ausführen des PowerShell-Skripts

Führen Sie die folgenden Schritte aus, um das PowerShell-Skript auszuführen:

- Öffnen Sie auf Ihrer Windows-VM ein PowerShell-Terminal als Administrator.

- Am Anfangen Art des Menüs

PowerShellund wählen Sie aus, Als Administrator ausführen. - Wechseln Sie in das Verzeichnis

C:\Programme\XenServer\XenTools\Diagnose -

Führen Sie das Skript mit dem folgenden Befehl aus:

xtbugtool.ps1 <path_to_output_directory>Wenn Sie keinen Wert für den Ausgabepfad angeben, wird das Skript in das aktuelle Verzeichnis ausgegeben.

Das Skript erstellt eine komprimierte Datei mit einem Namen im Format xtbugtool-yyyyMMddHHmmss.zip in dem Ausgabeverzeichnis, das Sie angeben.

Ausführen des Batch-Skripts (veraltet)

Gehen Sie folgendermaßen vor, um das Batchskript auszuführen:

- Öffnen Sie auf Ihrer Windows-VM eine Eingabeaufforderung als Administrator.

- Am Anfangen Art des Menüs

Cmdund wählen Sie aus, Als Administrator ausführen. - Wechseln Sie in das Verzeichnis

C:\Programme\XenServer\XenTools\Diagnose -

Führen Sie das Skript mit dem folgenden Befehl aus:

xtbugtool.bat <path_to_output_directory>

Das Skript erstellt eine komprimierte Datei mit einem Namen im Format xt-bugtool-YYYY.MM.DD-xxxx.zip in dem Ausgabeverzeichnis, das Sie angeben.

UEFI- und Secure Boot-Probleme

Wie ändere ich die Bildschirmauflösung der XenCenter-Konsole auf einer UEFI-fähigen VM?

So ändern Sie die Bildschirmauflösung der XenCenter-Konsole auf einer UEFI-fähigen VM:

- Öffnen Sie die Windows-Einstellungen

- Klicken Sie auf das Symbol Aktualisieren & Sicherheit Knopf

- Drücken Sie auf der Registerkarte “Wiederherstellung” die Taste Jetzt neu starten Knopf.

- Navigieren Sie zu Beheben > Erweiterte Optionen > UEFI-Firmware-Einstellungen.

- Presse Neustarten. Während des Neustarts wird das UEFI-Einstellungsmenü geladen.

- Navigieren Sie zu Geräte-Manager > Konfiguration der OVMF-Plattform. Daraufhin wird die aktuelle Bildschirmauflösung angezeigt.

- Presse Eintreten , um die Optionen für die Bildschirmauflösung anzuzeigen.

- Wählen Sie mit den Pfeiltasten die gewünschte Bildschirmauflösung aus und drücken Sie Eintreten.

- Presse F10 , um die Änderungen zu speichern und Ihre Auswahl zu bestätigen.

- Starten Sie die VM neu, um die XenCenter-Konsole in einer aktualisierten Bildschirmauflösung anzuzeigen.

Warum kann ich keine UEFI Secure Boot-VM erstellen?

Überprüfen Sie, ob Ihr VM-Betriebssystem den UEFI Secure Boot-Modus unterstützt. In Citrix Hypervisor 8.2 unterstützen nur die folgenden Betriebssysteme Secure Boot: Windows 10 (64-Bit), Windows Server 2016, Windows Server 2019, Windows Server 2022.

Überprüfen Sie, ob Ihr Citrix Hypervisor-Server im UEFI-Modus gestartet wird. Sie können UEFI Secure Boot-VMs nur auf einem Citrix Hypervisor-Server erstellen, auf dem die Secure Boot-Zertifikate vorhanden sind. Secure Boot-Zertifikate sind nur auf Servern vorhanden, die im UEFI-Modus gestartet werden, oder auf Servern im selben Pool wie ein Server, der im UEFI-Modus gestartet wird. Weitere Informationen finden Sie unter Netzwerk-Boot.

Überprüfen Sie, ob der UEFI-gebootete Citrix Hypervisor-Server in der Hardware-Kompatibilitätsliste. Ältere Server enthalten die Secure Boot-Zertifikate möglicherweise nicht, wenn sie im UEFI-Modus gestartet werden.

Woher weiß ich, ob ein Citrix Hypervisor-Server über die Secure Boot-Zertifikate verfügt?

Wenn Ihr Citrix Hypervisor-Server im UEFI-Modus gestartet wird, sind die Secure Boot-Zertifikate auf dem Server verfügbar. Citrix Hypervisor-Server teilen ihre Zertifikate mit anderen Servern im selben Ressourcenpool. Wenn Sie über einen UEFI-gestarteten Server in Ihrem Ressourcenpool verfügen, sind die Secure Boot-Zertifikate für alle Server in diesem Pool verfügbar.

Führen Sie den folgenden Befehl auf einem Citrix Hypervisor-Server aus:

xe pool-param-get param-name=uefi-certificates uuid=<pool-uuid> | wc -c

Wenn ein Wert zurückgegeben wird, der größer als Null ist, sind die Secure Boot-Zertifikate vorhanden.

Um zu überprüfen, ob die Zertifikate gültig sind, führen Sie den folgenden Befehl auf Ihrem Citrix Hypervisor-Server aus:

xe pool-param-get uuid=$(xe pool-list --minimal) param-name=uefi-certificates|base64 -d|tar tv

-rw-r--r-- root/root 1600 2019-11-11 17:09 KEK.auth

-rw-r--r-- root/root 3212 2019-11-11 17:09 db.auth

<!--NeedCopy-->

Wenn die Secure Boot-Zertifikate nicht vorhanden sind, führen Sie den folgenden Befehl auf Ihrem Citrix Hypervisor-Server aus:

ls /sys/firmware/efi/efivars | grep KEK

Wenn dieser Befehl leer zurückgegeben wird, können Secure Boot-VMs auf diesem Server nicht erstellt werden, da die erforderlichen Zertifikate in der UEFI-Firmware fehlen.

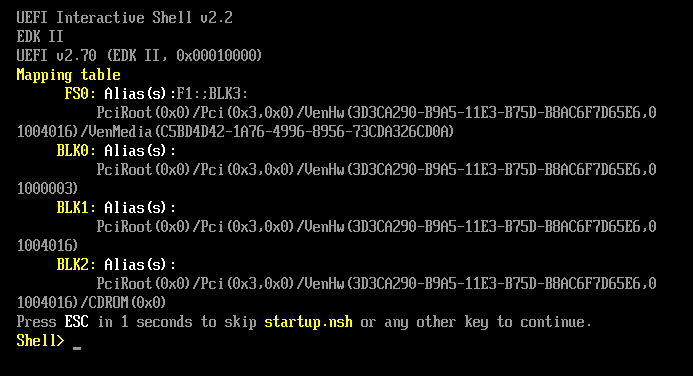

Warum kann meine UEFI Secure Boot-VM nicht gestartet werden?

Wenn die folgenden Meldungen in der Konsole Ihrer UEFI Secure Boot-VM und eine Warnung in XenCenter angezeigt werden, ist der Secure Boot-Prozess fehlgeschlagen und Ihre VM wird nicht gestartet.

Dies wird in der Regel durch die Installation von nicht signierten Treibern auf der VM verursacht. Untersuchen Sie, welche Treiber seit dem letzten erfolgreichen sicheren Start aktualisiert oder installiert wurden.

Sie können den sicheren Start deaktivieren und die VM im Setupmodus starten, um die nicht signierten Treiber zu entfernen.

Wichtig:

Bevor Sie dies tun, sichern Sie Ihre VM, indem Sie einen Snapshot erstellen.

Um eine UEFI Secure Boot-VM in eine UEFI-Boot-VM umzuwandeln, führen Sie den folgenden Befehl auf dem Citrix Hypervisor-Server aus, der die VM hostet:

varstore-sb-state <VM_UUID> setup

Nachdem Sie Ihre VM repariert haben, führen Sie den folgenden Befehl aus, um den sicheren Start erneut zu aktivieren:

varstore-sb-state <VM_UUID> user

Verursacht Secure Boot ein Problem auf meiner VM?

Um zu diagnostizieren, ob ein Problem auf Ihrer VM dadurch verursacht wird, dass der sichere Start für die VM aktiviert ist, deaktivieren Sie den sicheren Start, und versuchen Sie, das Problem zu reproduzieren.

Um Secure Boot zu deaktivieren, führen Sie den folgenden Befehl auf dem Citrix Hypervisor-Server aus, der die VM hostet:

varstore-sb-state <VM_UUID> setup

Nachdem Sie das Problem debuggt haben, können Sie den folgenden Befehl ausführen, um den sicheren Start erneut zu aktivieren:

varstore-sb-state <VM_UUID> user

Wie führe ich das Windows-Debuggen auf einer Windows-VM mit sicherem Start aus?

Sie können das Windows-Debuggen nicht auf einer Windows-VM mit sicherem Start ausführen. Um das Windows-Debuggen auf Ihrer VM auszuführen, können Sie eine der folgenden Aktionen ausführen:

-

Wechseln Sie Ihre VM in den UEFI-Startmodus, indem Sie den folgenden Befehl ausführen:

xe vm-param-set uuid=<UUID> platform:secureboot=falseStarten Sie die VM neu.

Nachdem Sie das Problem debuggt haben, können Sie den folgenden Befehl ausführen, um den sicheren Start erneut zu aktivieren:

xe vm-param-set uuid=<UUID> platform:secureboot=autoStarten Sie die VM neu.

-

Deaktivieren Sie Secure Boot, indem Sie den folgenden Befehl auf dem Citrix Hypervisor-Server ausführen, der die VM hostet:

varstore-sb-state <VM_UUID> setupNachdem Sie das Problem debuggt haben, können Sie den folgenden Befehl ausführen, um den sicheren Start erneut zu aktivieren:

varstore-sb-state <VM_UUID> user

Warum werden nur zwei Netzwerkkarten für meine UEFI-fähige Windows-VM angezeigt?

Auch wenn Sie beim Erstellen Ihrer UEFI-fähigen VM mehr als zwei Netzwerkkarten eingerichtet haben, werden beim ersten Start der VM nur zwei Netzwerkkarten angezeigt. Diese Informationen werden korrekt angezeigt, nachdem die XenServer-VM-Tools für Windows auf der VM installiert wurden.

Warum werden meine emulierten Geräte auf einer UEFI-Windows-VM als anders als erwartet angezeigt?

Ein UEFI Secure Boot-VM verwendet NVME und E1000 für emulierte Geräte. Wenn die VM jedoch zum ersten Mal gestartet wird, werden die emulierten Geräte als unterschiedliche Typen angezeigt. Diese Informationen werden korrekt angezeigt, nachdem die XenServer-VM-Tools für Windows auf der VM installiert wurden.

Warum kann ich meine Vorlagen nicht vom BIOS-Modus in den UEFI- oder UEFI-Secure-Boot-Modus konvertieren?

Sie können eine UEFI-fähige VM-Vorlage nur aus einer Vorlage erstellen, die mit Citrix Hypervisor bereitgestellt wird.

Verwenden Sie nicht die xe template-param-set für Vorlagen, auf denen etwas installiert ist, oder für Vorlagen, die Sie aus einem Snapshot erstellt haben. Der Startmodus dieser Snapshots kann nicht geändert werden, und wenn Sie versuchen, den Startmodus zu ändern, kann die VM nicht gestartet werden.

Wie überprüfe ich UEFI- und UEFI Secure Boot-Variablen?

Führen Sie auf dem Citrix Hypervisor-Server, auf dem die UEFI- oder UEFI Secure Boot-VM gehostet wird, die folgenden Befehle aus:

varstore-ls

Dieser Befehl listet die GUIDs und Namen der verfügbaren Variablen auf. Verwenden Sie die GUID und den Namen im folgenden Befehl:

varstore-get <VM\_ID> <GUID> <name> | hexdump -C

Warum kann ich keinen Testtreiber mit einer Secure Boot-VM verwenden?

Wenn Sie auch mit einem Drittanbieter zusammenarbeiten, um Probleme in seiner UEFI Secure Boot-VM zu debuggen und zu beheben, stellt der Drittanbieter möglicherweise nicht signierte Treiber zu Test- oder Überprüfungszwecken bereit. Diese Treiber funktionieren nicht auf einer UEFI Secure Boot-VM.

Fordern Sie einen signierten Treiber vom Drittanbieter an. Oder Sie können Ihre UEFI Secure Boot-VM in den Setupmodus wechseln, um sie mit dem nicht signierten Treiber auszuführen.

Xentop-Dienstprogramm

Das Dienstprogramm xentop zeigt Echtzeitinformationen über ein Citrix Hypervisor-System und laufende Domänen in einem halbgrafischen Format an. Sie können dieses Tool verwenden, um den Status der Domäne zu untersuchen, die einer VM zugeordnet ist.

So führen Sie das Dienstprogramm xentop aus:

- Verbinden Sie sich über SSH mit dem Citrix Hypervisor-Host oder gehen Sie in XenCenter zum Konsole Registerkarte des Hosts.

-

Führen Sie den folgenden Befehl aus:

XentopDie Konsole zeigt Informationen über den Server in einer Tabelle an. Die Informationen werden regelmäßig aktualisiert.

Ausgabe-Spalten

Das Dienstprogramm xentop zeigt die folgenden Spalten in der Konsole an:

- NAME - Der Name der Domäne. “Domain-0” ist die Citrix Hypervisor-Steuerdomäne. Andere Domänen gehören zu den VMs.

-

ZUSTAND - Der Status der Domäne. Der Status kann einen der folgenden Werte haben:

- D - Die Domain stirbt

- s – die Domain wird heruntergefahren

- b – die Domain ist gesperrt

- C – Die Domain ist abgestürzt

- p – die Domain ist pausiert

- r – die Domäne läuft aktiv auf einer der CPUs.

- CPU(s) - Die CPU-Auslastung der Domain in Sekunden

- Prozessor(%) - Die CPU-Auslastung der Domäne in Prozent

- MEM(k) - Die aktuelle Speicherauslastung der Domain in KiB

- MEM(%) - Die aktuelle Speicherauslastung der Domäne in Prozent

- MAXMEM(k) - Die maximale Domänenspeicherauslastung in KiB

- MAXMEM(%) - Die maximale Speicherauslastung der Domäne in Prozent

- VCPUS - Die Anzahl der virtuellen CPUs, die der Domäne zugewiesen sind

- NETZE - Die Anzahl der virtuellen Netzwerke, die von der Domäne verwendet werden

- NETTX(k) - Die Menge der gesamten Netzwerk-TX in KiB

- NETRX(k) - Die Höhe der gesamten Netzwerk-Rx in KiB

- VBDS - Die Anzahl der virtuellen Blockgeräte

- VBD_OO - Die Gesamtzahl der Male, die das VBD auf einen Fehler “Nicht erfüllte Anforderungen” gestoßen ist. In diesem Fall werden E/A-Anforderungen für die VBD verzögert.

- VBD_RD - Die Gesamtzahl der VBD-Leseanforderungen

- VBD_WR - Die Gesamtzahl der VBD-Schreibanforderungen

- VBD_RSECT - Die VBD-Lesesektoren

- VBD_WSECT - Die VBD-Schreibsektoren

Xentop-Parameter

Sie können die folgenden Parameter verwenden, um die Ausgabe für den Befehl xentop zu konfigurieren:

- -h - Geben Sie die Befehlshilfe für den Befehl xentop aus.

- -V - Geben Sie die Version des Befehls xentop aus.

- -d oder –delay=SEKUNDEN - Legen Sie die Anzahl der Sekunden zwischen Updates fest

- -n oder –Netzwerke - Ausgabe der Daten für jedes VIF-Netzwerk, das einer Domäne zugeordnet ist

- -x oder –vbds - Ausgabe der Daten für jedes VBD-Blockgerät, das einer Domäne zugeordnet ist

- -r oder repeat-header - Wiederholen Sie den Tabellenkopf vor jeder Domain

- -v oder –vcpus - Ausgabe der Daten für jede vCPU, die einer Domäne zugeordnet ist

- -Ich oder –Wiederholungen - Anzahl der Iterationen (Updates), die angezeigt werden sollen, bevor xentop beendet wird

- -f oder –vollständiger Name - Geben Sie den vollständigen Domainnamen anstelle eines abgeschnittenen Namens aus

Sie können die meisten dieser Parameter auch im xentop-Dienstprogramm konfigurieren.