This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

役割ベースのアクセス制御(RBAC)の概要

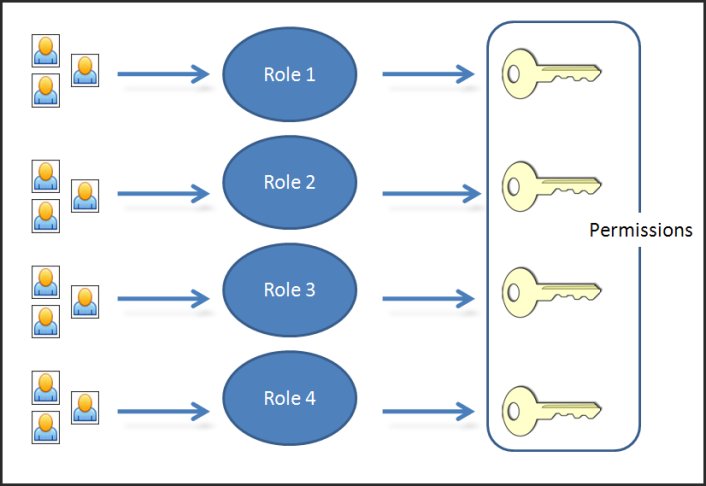

役割ベースのアクセス制御(RBAC:Role Based Access Control)機能では、定義済みの役割や権限セットを、Active Directoryのユーザーやグループに割り当てることができます。これらの権限により、サーバーおよびプールに対するXenServer管理者のアクセスレベルを制御します。RBACは、リソースプールレベルで構成および展開されます。管理者には割り当てられた役割を介して権限が付与されるため、必要な権限を付与するには役割を管理者またはそのグループに割り当てます。

XenServerのユーザーアカウントとしてActive Directoryアカウントを使用する

役割ベースのアクセス制御では、管理者が実行可能な操作を、その管理者が属するグループに基づいて制御します。この制御により、不適切な管理者による操作により壊滅的な問題が生じたり、意図しない変更が加えられたりすることを防ぐことができます。また、法令遵守の観点から、許可を得ていない操作を禁止するためにこの機能を使用することもできます。役割ベースのアクセス制御の監査ログ機能と、これに対応するワークロードバランスのプール監査記録レポートを、コンプライアンスおよび監査に役立てることもできます。詳しくは、「監査履歴」を参照してください。

役割ベースのアクセス制御では、認証サービスとしてActive Directoryが使用されます。XenServerは、認証されたユーザーの一覧をActive Directoryのユーザーおよびグループアカウントに基づいて管理します。このため、役割を割り当てるには、事前にリソースプールをドメインに追加して、Active Directoryアカウントを追加しておく必要があります。

役割ベースのアクセス制御の基本的な手順

役割ベースのアクセス制御を有効にしてユーザーやグループに役割を割り当てるための標準プロセスは、次の手順で構成されます:

ローカルスーパーユーザー

ローカルスーパーユーザー(root)は特別なシステム管理用アカウントであり、すべての権限およびアクセス許可を持ちます。ローカルスーパーユーザーは、XenServerをインストールするときのデフォルトのアカウントです。このアカウントはXenServerにより認証され、外部の認証サービスは使用されません。このため、外部の認証サービスに障害が生じた場合でも、ローカルスーパーユーザーとしてログインすればシステムを管理できます。ローカルスーパーユーザーは、SSHを使用して物理XenServerサーバーに常にアクセスできます。

RBACの役割

XenServerには、異なる管理業務を担当する各IT部門に合わせて、あらかじめ6つの役割が用意されています。

-

プール管理者(Pool Admin) :最も強力な権限を持つ役割です。最も強力な権限を持つ役割です。プール管理者には、XenServerのすべての機能および設定に対する完全なアクセス権が付与されます。役割やほかの管理者の管理を含む、すべての管理タスクを実行できます。このレベルの管理者は、XenServerのコンソール画面にアクセスできます。この役割を割り当てる管理者の数は、最小限にとどめておくことをお勧めします。

注:

ローカルスーパーユーザー(root)には、常にプール管理者の役割が適用されます。つまり、プール管理者にはローカルスーパーユーザーと同じ権限が設定されます。

ユーザーからプール管理者の役割を削除する場合は、サーバーのルートパスワードの変更や、プールシークレットの入れ替えも検討してください。詳しくは、「プールのセキュリティ」を参照してください。

- プールオペレータ(Pool Operator) :これは、プール全体のリソースを管理できる役割です。管理アクションには、ストレージの作成、サーバーの管理、パッチの適用、プールの作成が含まれます。プールオペレータは、プールのリソースを設定できます。また、高可用性、ワークロードバランス、およびパッチ管理の機能に対するフルアクセスが許可されます。プールオペレータは、管理者ユーザーを追加したり役割を変更したりすることはできません。

- 仮想マシンパワー管理者(VM Power Admin) :仮想マシンおよびテンプレートに対する完全な管理権限を持つ役割です。このレベルの管理者には、動的メモリ制御機能および仮想マシンのスナップショット機能への完全なアクセスが付与されます。さらに、ホームサーバーを設定したり、仮想マシンをどのサーバー上で実行するかを決定したりすることもできます。この役割が割り当てられた管理者には、仮想マシンオペレータに仮想マシンを提供するために必要な権限が付与されます。

- 仮想マシン管理者(VM Admin) :仮想マシンおよびテンプレートを管理でき、そのために必要なストレージにアクセスできる役割です。ただし、仮想マシンをどのサーバー上で実行するかを決定したり、テンプレートに定義されている動的メモリ制御やホームサーバーの設定を変更したりすることはできません(動的メモリ制御機能の使用、スナップショット作成、ホームサーバーの設定、および仮想マシンの実行サーバーの選択はできません)。

- 仮想マシンオペレータ(VM Operator) :リソースプール内の仮想マシンを使用して、基本的なライフサイクル操作を行うための役割です。仮想マシンオペレータは仮想マシンのコンソール画面を操作でき、仮想マシンの起動や終了を実行できます(十分なハードウェアリソースが使用可能な場合)。同様に、仮想マシンのライフサイクル操作を開始したり終了したりできます。ただし、仮想マシンの作成や破棄、および仮想マシンのプロパティやサーバーリソースを変更することはできません。

- 読み取りのみ(Read Only) :この役割では、リソースプールとパフォーマンスデータを表示することしかできません。

各役割で許可される管理タスクについては、「RBAC役割の定義とアクセス権」を参照してください。また、ユーザーに適用される役割の決定方法については、「アクセス許可の決定プロセス」を参照してください。

注:

管理者ユーザーを作成した後で役割を割り当てないと、そのアカウントは使用できません。XenServerによって役割が自動的に割り当てられることはありません。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.