Redes

Importante:

La actualización acumulativa 1 de Citrix Hypervisor 8.2 llega al final de su vida útil el 25 de junio de 2025. Planifique su actualización a XenServer 8.4 ahora para garantizar una transición sin problemas y soporte continuo. Para obtener más información, consulte Actualizar.

Si está utilizando los archivos de licencia de Citrix Virtual Apps and Desktops para licenciar sus hosts de Citrix Hypervisor 8.2 Cumulative Update 1, estos archivos de licencia no son compatibles con XenServer 8.4. Antes de actualizar, debe adquirir los archivos de licencia de socket de XenServer Premium Edition para utilizarlos con XenServer 8.4. Estos archivos de licencia de socket están disponibles como un derecho de las suscripciones de Citrix para Private Cloud, Citrix Universal Hybrid Multi-Cloud, Citrix Universal MSP y Citrix Platform License para ejecutar sus cargas de trabajo de Citrix. Los clientes de Citrix que aún no hayan realizado la transición a estas nuevas suscripciones pueden solicitar participar en una promoción gratuita de 10.000 licencias de socket de XenServer Premium Edition. Para obtener más información, consulte XenServer.

Si no obtiene una licencia compatible con XenServer 8.4 antes de actualizar, cuando actualice sus hosts volverán a la edición de prueba de 90 días. La Edición de Prueba ofrece las mismas características que la Edición Premium con algunas limitaciones. Para obtener más información, consulte Descripción general de licencias de XenServer 8.4.

En esta sección se proporciona una descripción general de las redes de Citrix Hypervisor, incluidas las redes, las VLAN y los enlaces NIC. También se explica cómo administrar la configuración de red y solucionar problemas.

Importante:

vSwitch es la pila de red predeterminada de Citrix Hypervisor. Siga las instrucciones en Redes vSwitch para configurar la pila de red de Linux.

Si ya está familiarizado con los conceptos de red de Citrix Hypervisor, puede saltar a Administrar redes Para obtener información sobre las siguientes secciones:

-

Crear redes para servidores Citrix Hypervisor independientes

-

Crear redes para servidores Citrix Hypervisor configurados en un grupo de recursos

-

Crear VLAN para servidores Citrix Hypervisor, ya sean independientes o parte de un grupo de recursos

-

Creación de enlaces para servidores Citrix Hypervisor independientes

-

Crear enlaces para servidores Citrix Hypervisor configurados en un grupo de recursos

Nota: No

El término “interfaz de administración” se utiliza para indicar la NIC habilitada para IP que transporta el tráfico de administración. El término “interfaz secundaria” se utiliza para indicar una NIC habilitada para IP configurada para el tráfico de almacenamiento.

Soporte de red

Citrix Hypervisor admite hasta 16 interfaces de red físicas (o hasta 4 interfaces de red vinculadas) por host y hasta 7 interfaces de red virtual por máquina virtual.

Nota: No

Citrix Hypervisor proporciona configuración y administración automatizadas de NIC mediante la interfaz de línea de comandos (CLI) xe. No edite directamente los archivos de configuración de red del host.

Redes vSwitch

Las redes vSwitch admiten el flujo abierto.

-

Admite políticas de seguridad detalladas para controlar el flujo de tráfico enviado hacia y desde una máquina virtual.

-

Proporciona visibilidad detallada sobre el comportamiento y el rendimiento de todo el tráfico enviado en el entorno de red virtual.

Un vSwitch simplifica enormemente la administración de TI en entornos de redes virtualizados. Toda la configuración y las estadísticas de la máquina virtual permanecen enlazadas a la máquina virtual incluso cuando la máquina virtual migra de un host físico del grupo de recursos a otro.

Para determinar qué pila de red está configurada, ejecute el siguiente comando:

xe host-list params=software-version

<!--NeedCopy-->

En la salida del comando, busque network_backend. Cuando el vSwitch se configura como pila de red, el resultado aparece de la siguiente manera:

network_backend: openvswitch

<!--NeedCopy-->

Cuando el puente de Linux se configura como pila de red, el resultado aparece de la siguiente manera:

network_backend: bridge

<!--NeedCopy-->

Para volver a la pila de red de Linux, ejecute el siguiente comando:

xe-switch-network-backend bridge

<!--NeedCopy-->

Reinicie su host después de ejecutar este comando.

Descripción general de las redes de Citrix Hypervisor

En esta sección se describen los conceptos generales de las redes en el entorno de Citrix Hypervisor.

Citrix Hypervisor crea una red para cada NIC física durante la instalación. Al agregar un servidor a un grupo, se fusionan las redes predeterminadas. Esto es para garantizar que todas las NIC físicas con el mismo nombre de dispositivo estén conectadas a la misma red.

Normalmente, se agrega una red para crear una red interna, configurar una nueva VLAN mediante una NIC existente o crear un enlace NIC.

Puede configurar los siguientes tipos diferentes de redes en Citrix Hypervisor:

-

Redes externas tienen una asociación con una interfaz de red física. Las redes externas proporcionan un puente entre una máquina virtual y la interfaz de red física conectada a la red. Las redes externas permiten que una máquina virtual se conecte a los recursos disponibles a través de la NIC física del servidor.

-

Redes vinculadas cree un enlace entre dos o más NIC para crear un único canal de alto rendimiento entre la máquina virtual y la red.

-

Redes privadas de un solo servidor no tienen ninguna asociación con una interfaz de red física. Las redes privadas de un solo servidor se pueden usar para proporcionar conectividad entre las máquinas virtuales en un host determinado, sin conexión con el mundo exterior.

Nota: No

Algunas opciones de red tienen comportamientos diferentes cuando se utilizan con servidores Citrix Hypervisor independientes en comparación con los grupos de recursos. Esta sección contiene secciones sobre información general que se aplica tanto a los hosts independientes como a los grupos, seguidas de información y procedimientos específicos para cada uno.

Objetos de red

En esta sección se utilizan tres tipos de objetos de software del lado del servidor para representar entidades de red. Estos objetos son:

-

Un PIF, que representa una NIC física en un host. Los objetos PIF tienen un nombre y una descripción, un UUID, los parámetros de la NIC que representan y la red y el servidor a los que están conectados.

-

Un VIF, que representa una NIC virtual en una máquina virtual. Los objetos VIF tienen un nombre y una descripción, un UUID y la red y la máquina virtual a las que están conectados.

-

Un red, que es un conmutador Ethernet virtual en un host. Los objetos de red tienen un nombre y una descripción, un UUID y la colección de VIF y PIF conectados a ellos.

XenCenter y xe CLI permiten configurar las opciones de red. Puede controlar la NIC utilizada para las operaciones de administración y crear funciones de red avanzadas, como VLAN y enlaces de NIC.

Redes

Cada servidor Citrix Hypervisor tiene una o más redes, que son conmutadores Ethernet virtuales. Se consideran las redes que no están asociadas a un PIF interno. Las redes internas se pueden utilizar para proporcionar conectividad solo entre máquinas virtuales en un servidor Citrix Hypervisor determinado, sin conexión con el mundo exterior. Se consideran las redes asociadas a un PIF externo. Las redes externas proporcionan un puente entre las VIF y el PIF conectado a la red, lo que permite la conectividad a los recursos disponibles a través de la NIC del PIF.

VLAN

Las VLAN, tal y como se definen en el estándar IEEE 802.1Q, permiten que una sola red física admita varias redes lógicas. Los servidores Citrix Hypervisor admiten VLAN de varias maneras.

Nota: No

- Se recomienda no utilizar un SR GFS2 con una VLAN debido a un problema conocido en el que no se pueden agregar o eliminar hosts en un grupo agrupado si la red del clúster está en una VLAN que no es de administración.

- Todas las configuraciones de VLAN compatibles son igualmente aplicables a grupos y hosts independientes, y a configuraciones enlazadas y no enlazadas.

Uso de VLAN con máquinas virtuales

Los puertos de conmutador configurados como puertos troncales VLAN 802.1Q se pueden utilizar con las funciones de VLAN de Citrix Hypervisor para conectar interfaces de red virtual (VIF) de invitado a VLAN específicas. En este caso, el servidor Citrix Hypervisor realiza las funciones de etiquetado/desetiquetado de VLAN para el invitado, que no conoce ninguna configuración de VLAN.

Las VLAN de Citrix Hypervisor están representadas por objetos PIF adicionales que representan interfaces VLAN correspondientes a una etiqueta VLAN especificada. Puede conectar redes de Citrix Hypervisor al PIF que representa la NIC física para ver todo el tráfico en la NIC. Como alternativa, conecte las redes a un PIF que represente una VLAN para ver solo el tráfico con la etiqueta VLAN especificada. También puede conectar una red de modo que solo vea el tráfico de VLAN nativa, conectándola a la VLAN 0.

Para conocer los procedimientos sobre cómo crear VLAN para servidores Citrix Hypervisor, ya sean independientes o parte de un grupo de recursos, consulte Creación de VLAN.

Si desea que el invitado realice las funciones de etiquetado y desetiquetado de VLAN, el invitado debe conocer las VLAN. Al configurar la red para las máquinas virtuales, configure los puertos del conmutador como puertos troncales de VLAN, pero no cree VLAN para el servidor Citrix Hypervisor. En su lugar, utilice VIF en una red normal que no sea VLAN.

Uso de VLAN con interfaces de administración

La interfaz de administración se puede configurar en una VLAN mediante un puerto de switch configurado como puerto troncal o puerto de modo de acceso. Utilice XenCenter o xe CLI para configurar una VLAN y convertirla en la interfaz de administración. Para obtener más información, consulte Interfaz de gestión.

Uso de VLAN con NIC de almacenamiento dedicadas

Las NIC de almacenamiento dedicadas se pueden configurar para usar VLAN nativa o puertos de modo de acceso como se describe en la sección anterior para las interfaces de administración. Las NIC de almacenamiento dedicadas también se conocen como NIC habilitadas para IP o interfaces secundarias. Puede configurar NIC de almacenamiento dedicadas para usar puertos troncales y VLAN de Citrix Hypervisor como se describe en la sección anterior para máquinas virtuales. Para obtener más información, consulte Configuración de una NIC de almacenamiento dedicada.

Combinación de interfaces de administración y VLAN de invitado en una sola NIC de host

Un solo puerto de switch se puede configurar con VLAN troncales y nativas, lo que permite que se utilice una NIC de host para una interfaz de administración (en la VLAN nativa) y para conectar VIF de invitado a ID de VLAN específicas.

Bastidores jumbo

Las tramas gigantes se pueden utilizar para optimizar el rendimiento del tráfico en redes de almacenamiento y redes de máquinas virtuales. Las tramas jumbo son tramas Ethernet que contienen más de 1.500 bytes de carga útil. Las tramas gigantes se utilizan normalmente para lograr un mejor rendimiento, reducir la carga en la memoria del bus del sistema y reducir la sobrecarga de la CPU.

Nota: No

Citrix Hypervisor solo admite tramas gigantes cuando se utiliza vSwitch como pila de red en todos los hosts del grupo.

Requisitos para el uso de marcos gigantes

Tenga en cuenta lo siguiente cuando utilice marcos gigantes:

-

Las tramas gigantes se configuran a nivel de grupo

-

vSwitch debe configurarse como back-end de red en todos los servidores del grupo

-

Todos los dispositivos de la subred deben estar configurados para usar tramas gigantes

-

No se admite la habilitación de tramas gigantes en la red de administración

Para utilizar tramas gigantes, establezca la unidad máxima de transmisión (MTU) en un valor entre 1500 y 9216. Puede usar XenCenter o la CLI xe para establecer la MTU.

Bonos NIC

Los enlaces NIC, a veces también conocidos como formación de equipos NIC, mejoran la resistencia y el ancho de banda del servidor Citrix Hypervisor al permitir a los administradores configurar dos o más NIC juntas. Los enlaces NIC funcionan lógicamente como una tarjeta de red y todas las NIC enlazadas comparten una dirección MAC.

Si se produce un error en una NIC del enlace, el tráfico de red del host se redirige automáticamente a través de la segunda NIC. Citrix Hypervisor admite hasta ocho redes vinculadas.

Citrix Hypervisor admite los modos de enlace activo-activo, activo-pasivo y LACP. El número de NIC admitidas y el modo de enlace admitido varía según la pila de red:

-

La vinculación LACP solo está disponible para el vSwitch, mientras que activo-activo y activo-pasivo están disponibles tanto para el vSwitch como para el puente de Linux.

-

Cuando el vSwitch es la pila de red, puede enlazar dos, tres o cuatro NIC.

-

Cuando el puente de Linux es la pila de red, solo puede enlazar dos NIC.

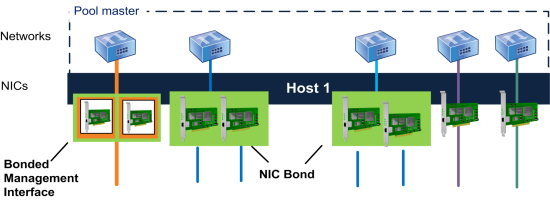

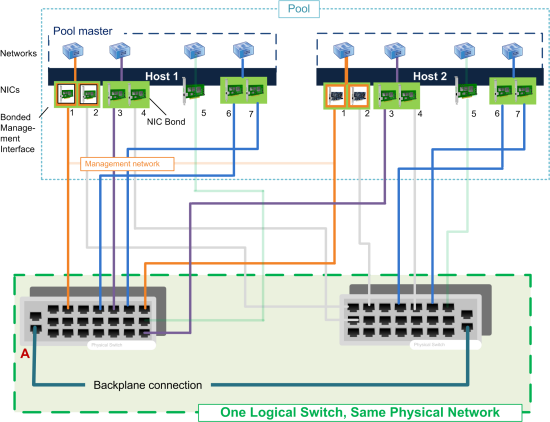

En la siguiente ilustración, la interfaz de administración se encuentra en un par de NIC enlazadas. Citrix Hypervisor utiliza este vínculo para administrar el tráfico.

Todos los modos de enlace admiten la conmutación por error. Sin embargo, no todos los modos permiten que todos los enlaces estén activos para todos los tipos de tráfico. Citrix Hypervisor admite la vinculación de los siguientes tipos de NIC:

-

NIC (no gerencial). Puede vincular las NIC que Citrix Hypervisor utiliza únicamente para el tráfico de máquinas virtuales. La vinculación de estas NIC no solo proporciona resistencia, sino que también equilibra el tráfico de varias máquinas virtuales entre las NIC.

-

Interfaces de gestión. Puede vincular una interfaz de administración a otra NIC para que la segunda NIC proporcione conmutación por error para el tráfico de administración. Aunque la configuración de un enlace de agregación de vínculos LACP proporciona equilibrio de carga para el tráfico de administración, el enlace de NIC activo-activo no lo hace. Puede crear una VLAN en NIC enlazadas y la interfaz de administración del host se puede asignar a esa VLAN.

-

Interfaces secundarias. Puede enlazar NIC que haya configurado como interfaces secundarias (por ejemplo, para almacenamiento). Sin embargo, para la mayoría del almacenamiento de iniciadores de software iSCSI, se recomienda configurar múltiples rutas en lugar de enlaces NIC como se describe en Diseño de configuraciones de red de Citrix Hypervisor.

A lo largo de esta sección, el término tráfico de almacenamiento basado en IP se utiliza para describir el tráfico iSCSI y NFS colectivamente.

Puede crear un enlace si una VIF ya está utilizando una de las interfaces que se vincularán: el tráfico de la máquina virtual migra automáticamente a la nueva interfaz vinculada.

En Citrix Hypervisor, un PIF adicional representa un enlace NIC. Los enlaces NIC de Citrix Hypervisor subsumen completamente los dispositivos físicos (PIP) subyacentes.

Notes:

- No se admite la creación de un enlace que contenga solo una NIC.

- Las NIC enlazadas pueden ser modelos diferentes entre sí.

- Los bonos NIC no se admiten en las NIC que transportan tráfico FCoE.

Prácticas recomendadas

Siga estas prácticas recomendadas al configurar sus bonos NIC:

- Conecte los enlaces del enlace a diferentes conmutadores de red físicos, no solo a los puertos del mismo conmutador.

- Asegúrese de que los interruptores separados extraigan energía de diferentes unidades de distribución de energía (PDU) independientes.

- Si es posible, en su centro de datos, coloque las PDU en diferentes fases de la alimentación de energía o incluso en las alimentaciones proporcionadas por diferentes compañías de servicios públicos.

- Considere la posibilidad de utilizar unidades de alimentación ininterrumpida para garantizar que los conmutadores y servidores de red puedan seguir funcionando o puedan realizar un apagado ordenado en caso de un corte de energía.

Estas medidas añaden resistencia frente a fallos de software, hardware o alimentación que pueden afectar a los conmutadores de red.

Puntos clave sobre el direccionamiento IP

Las NIC enlazadas tienen una dirección IP o ninguna dirección IP, como se indica a continuación:

-

Redes de gestión y almacenamiento.

-

Si vincula una interfaz de administración o una interfaz secundaria, se asigna una única dirección IP al enlace. Es decir, cada NIC no tiene su propia dirección IP. Citrix Hypervisor trata las dos NIC como una conexión lógica.

-

Cuando se utilizan bonos para el tráfico que no es de máquina virtual, por ejemplo, para conectarse a un almacenamiento de red compartido o a XenCenter para la administración, configure una dirección IP para el enlace. Sin embargo, si ya ha asignado una dirección IP a una de las NIC (es decir, ha creado una interfaz de administración o una interfaz secundaria), esa dirección IP se asigna automáticamente a todo el enlace.

-

Si vincula una interfaz de administración o una interfaz secundaria a una NIC sin una dirección IP, el enlace asume la dirección IP de la interfaz respectiva.

-

Si vincula una interfaz de administración de VLAN etiquetada y una interfaz secundaria, la VLAN de administración se crea en esa NIC vinculada.

-

-

Redes de VM. Cuando se usan NIC enlazadas para el tráfico de VM, no es necesario configurar una dirección IP para el enlace. Esto se debe a que el enlace opera en la capa 2 del modelo OSI, la capa de enlace de datos, y no se utiliza ningún direccionamiento IP en esta capa. Las direcciones IP de las máquinas virtuales están asociadas a las VIF.

Tipos de unión

Citrix Hypervisor proporciona tres tipos diferentes de enlaces, todos los cuales se pueden configurar mediante la CLI o XenCenter:

-

Modo activo-activo, con tráfico de máquina virtual equilibrado entre las NIC enlazadas. Ver Enlace activo-activo.

-

Modo activo-pasivo, donde solo una NIC transporta tráfico activamente. Ver Pegado activo-pasivo.

-

Agregación de enlaces LACP, en la que las NIC activas y en espera se negocian entre el switch y el servidor. Ver Enlace del protocolo de control de agregación de enlaces LACP.

Nota: No

La vinculación se configura con un retardo ascendente de 31.000 ms y un retardo descendente de 200 ms. El retraso ascendente aparentemente largo es deliberado debido al tiempo que algunos switches tardan en habilitar el puerto. Sin demora, cuando un link regresa después de fallar, el enlace puede reequilibrar el tráfico antes de que el switch esté listo para pasar el tráfico. Para mover ambas conexiones a un conmutador diferente, mueva una y, a continuación, espere 31 segundos a que se vuelva a utilizar antes de mover la otra. Para obtener información sobre cómo cambiar el retraso, consulte Modificación del retraso alcista de los bonos.

Estado de la fianza

Citrix Hypervisor proporciona el estado de los bonos en los registros de eventos de cada host. Si uno o más enlaces de un enlace fallan o se restauran, se anota en el registro de eventos. Del mismo modo, puede consultar el estado de los enlaces de un bono utilizando el comando Enlaces como se muestra en el siguiente ejemplo:

xe bond-param-get uuid=bond_uuid param-name=links-up

<!--NeedCopy-->

Citrix Hypervisor comprueba el estado de los enlaces en bonos aproximadamente cada cinco segundos. Por lo tanto, si se produce un error en más enlaces del enlace en la ventana de cinco segundos, el error no se registra hasta la siguiente comprobación de estado.

Los registros de eventos de enlace aparecen en la vista XenCenter Notificaciones > Eventos . Para los usuarios que no ejecutan XenCenter, los registros de eventos también aparecen en /var/registro/xensource.log en cada host.

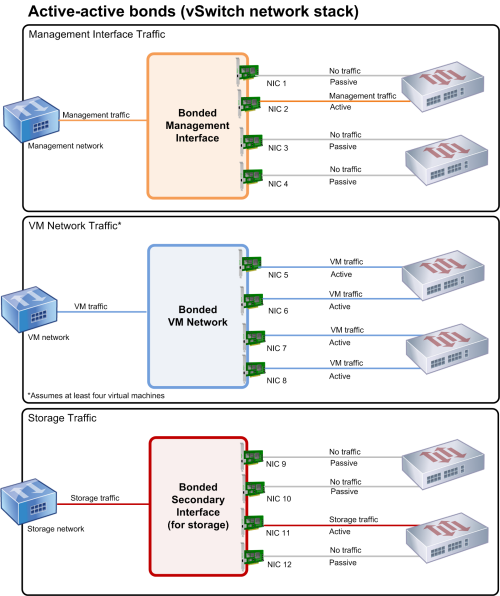

Enlace activo-activo

Activo-activo es una configuración activa/activa para el tráfico de invitado: ambas NIC pueden enrutar el tráfico de VM simultáneamente. Cuando se utilizan bonos para el tráfico de administración, solo una NIC del enlace puede enrutar el tráfico: la otra NIC permanece sin usar y proporciona soporte de conmutación por error. El modo activo-activo es el modo de enlace predeterminado cuando está habilitado el puente de Linux o la pila de red vSwitch.

Cuando se utiliza la vinculación activo-activo con el puente de Linux, solo puede vincular dos NIC. Al utilizar el vSwitch como pila de red, puede vincular dos, tres o cuatro NIC en modo activo-activo. Sin embargo, en el modo activo-activo, la vinculación de tres o cuatro NIC solo es beneficiosa para el tráfico de VM, como se muestra en la ilustración siguiente.

Citrix Hypervisor solo puede enviar tráfico a través de dos o más NIC cuando hay más de una dirección MAC asociada con el enlace. Citrix Hypervisor puede usar las direcciones MAC virtuales en el VIF para enviar tráfico a través de varios vínculos. Específicamente:

-

Tráfico de VM. Siempre que habilite la vinculación en NIC que solo transportan tráfico de máquina virtual (invitado), todos los vínculos están activos y la vinculación de NIC puede equilibrar el tráfico de máquina virtual disperso entre las NIC. El tráfico de una VIF individual nunca se divide entre NIC.

-

Tráfico de gestión o almacenamiento. Sólo uno de los enlaces (NIC) del enlace está activo y las demás NIC permanecen sin utilizar a menos que el tráfico conmute por error a ellas. La configuración de una interfaz de administración o una interfaz secundaria en una red enlazada proporciona resistencia.

-

Tráfico mixto. Si la NIC enlazada transporta una combinación de tráfico de almacenamiento basado en IP y tráfico de invitado, solo se equilibra la carga del tráfico del dominio de invitado y de control. El dominio de control es esencialmente una máquina virtual, por lo que utiliza una NIC como los demás invitados. Citrix Hypervisor equilibra el tráfico del dominio de control de la misma manera que equilibra el tráfico de VM.

Equilibrio de tráfico

Citrix Hypervisor equilibra el tráfico entre las NIC mediante la dirección MAC de origen del paquete. Dado que para el tráfico de administración, solo hay una dirección MAC de origen, el modo activo-activo solo puede usar una NIC y el tráfico no está equilibrado. El equilibrio del tráfico se basa en dos factores:

-

La máquina virtual y su VIF asociada que envía o recibe el tráfico

-

La cantidad de datos (en kilobytes) que se envían.

Citrix Hypervisor evalúa la cantidad de datos (en kilobytes) que cada NIC envía y recibe. Si la cantidad de datos enviados a través de una NIC supera la cantidad de datos enviados a través de la otra NIC, Citrix Hypervisor reequilibra qué VIF utilizan qué NIC. Se transfiere toda la carga de la VIF. La carga de una VIF nunca se divide entre dos NIC.

Aunque la vinculación de NIC activo-activo puede proporcionar equilibrio de carga para el tráfico de varias máquinas virtuales, no puede proporcionar una sola máquina virtual con el rendimiento de dos NIC. Cualquier VIF determinado solo utiliza uno de los enlaces de un enlace a la vez. A medida que Citrix Hypervisor reequilibra periódicamente el tráfico, las VIF no se asignan permanentemente a una NIC específica en el enlace.

El modo activo-activo a veces se describe como enlace de equilibrio de carga de origen (SLB), ya que Citrix Hypervisor utiliza SLB para compartir la carga entre interfaces de red vinculadas. SLB se deriva del modo de equilibrio de carga adaptable (ALB) de código abierto y reutiliza la funcionalidad de ALB para reequilibrar la carga entre las NIC de forma dinámica.

Al reequilibrar, se realiza un seguimiento del número de bytes que pasan por cada secundario (interfaz) durante un período determinado. Si un paquete que se va a enviar contiene una nueva dirección MAC de origen, se asigna a la interfaz secundaria con la utilización más baja. El tráfico se reequilibra a intervalos regulares.

Cada dirección MAC tiene una carga correspondiente y Citrix Hypervisor puede cambiar cargas completas entre NIC en función de la cantidad de datos que envía y recibe una máquina virtual. En el caso del tráfico activo-activo, todo el tráfico de una máquina virtual solo se puede enviar en una NIC.

Nota: No

La unión activo-activo no requiere soporte de switch para EtherChannel o 802.3ad (LACP).

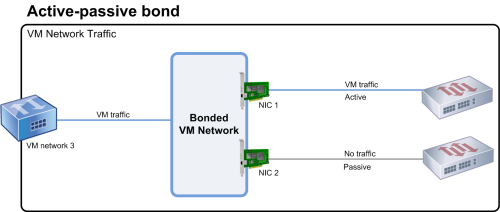

Pegado activo-pasivo

Un enlace activo-pasivo enruta el tráfico a través de una sola de las NIC. Si la NIC activa pierde la conectividad de red, el tráfico conmuta por error a la otra NIC del enlace. Los enlaces activo-pasivo enrutan el tráfico a través de la NIC activa. El tráfico cambia a la NIC pasiva si se produce un error en la NIC activa.

La unión activa-pasiva está disponible en el puente de Linux y en la pila de red vSwitch. Cuando se utiliza con el puente de Linux, puede vincular dos NIC. Cuando se usa con el vSwitch, solo puede unir dos, tres o cuatro NIC. Sin embargo, independientemente del tipo de tráfico, cuando se enlazan NIC en modo activo-pasivo, solo hay un link activo y no hay equilibrio de carga entre los links.

En la siguiente ilustración se muestran dos NIC enlazadas configuradas en modo activo-pasivo.

El modo activo-activo es la configuración de enlace predeterminada en Citrix Hypervisor. Si está configurando bonos mediante la CLI, debe especificar un parámetro para el modo activo-pasivo. De lo contrario, se crea un vínculo activo-activo. No es necesario configurar el modo activo-pasivo porque una red transporta tráfico de administración o tráfico de almacenamiento.

Activo-pasivo puede ser una buena opción para la resiliencia, ya que ofrece varias ventajas. Con los enlaces activo-pasivo, el tráfico no se mueve entre las NIC. Del mismo modo, la unión activa-pasiva le permite configurar dos switches para redundancia, pero no requiere apilamiento. Si el conmutador de administración muere, los conmutadores apilados pueden ser un único punto de error.

El modo activo-pasivo no requiere soporte de switch para EtherChannel o 802.3ad (LACP).

Considere la posibilidad de configurar el modo activo-pasivo en situaciones en las que no necesite equilibrio de carga o cuando solo tenga la intención de enviar tráfico en una NIC.

Importante:

Una vez que haya creado VIF o su grupo esté en producción, tenga cuidado al cambiar o crear bonos.

Enlace del protocolo de control de agregación de enlaces LACP

El protocolo de control de agregación de enlaces LACP es un tipo de enlace que agrupa un grupo de puertos y lo trata como un único canal lógico. La vinculación LACP proporciona conmutación por error y puede aumentar la cantidad total de ancho de banda disponible.

A diferencia de otros modos de vinculación, la vinculación LACP requiere configurar ambos lados de los enlaces: crear un enlace en el host y crear un grupo de agregación de enlaces (LAG) para cada enlace en el switch. Ver Configuración de conmutadores para enlaces LACP. Debe configurar el vSwitch como pila de red para utilizar la vinculación LACP. Además, los switches deben ser compatibles con el estándar IEEE 802.3ad.

Una comparación de la unión SLB activo-activo y la unión LACP:

Unión SLB activo-activo

Beneficios:

- Se puede utilizar con cualquier conmutador de la lista de compatibilidad de hardware.

- No requiere conmutadores que admitan el apilamiento.

- Admite cuatro NIC.

Consideraciones:

- El equilibrio de carga óptimo requiere al menos una NIC por VIF.

- El tráfico de almacenamiento o administración no se puede dividir en varias NIC.

- El equilibrio de carga solo se produce si hay varias direcciones MAC presentes.

Conexión LACP

Beneficios:

- Todos los enlaces pueden estar activos independientemente del tipo de tráfico.

- El equilibrio de tráfico no depende de las direcciones MAC de origen, por lo que se pueden equilibrar todos los tipos de tráfico.

Consideraciones:

- Los switches deben ser compatibles con el estándar IEEE 802.3ad.

- Requiere configuración del lado del switch.

- Solo se admite para vSwitch.

- Requiere un solo conmutador o un conmutador apilado.

Equilibrio de tráfico

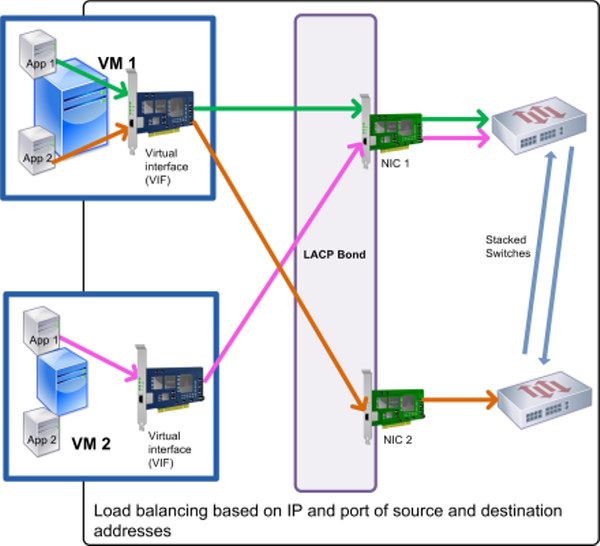

Citrix Hypervisor admite dos tipos de hash de enlace LACP. El término hashing describe cómo las NIC y el switch distribuyen el tráfico: (1) equilibrio de carga basado en IP y puerto de direcciones de origen y destino y (2) balanceo de carga basado en la dirección MAC de origen.

En función del tipo de hash y del patrón de tráfico, la vinculación LACP puede distribuir el tráfico de manera más uniforme que la vinculación NIC activo-activo.

Nota: No

Los ajustes para el tráfico saliente y entrante se configuran por separado en el host y en el switch: la configuración no tiene que coincidir en ambos lados.

Equilibrio de carga basado en IP y puerto de direcciones de origen y destino.

Este tipo de hash es el algoritmo de hash de enlace LACP predeterminado. Si hay una variación en la IP de origen o destino o en los números de puerto, el tráfico de un invitado se puede distribuir a través de dos enlaces.

Si una máquina virtual está ejecutando varias aplicaciones que usan diferentes números de IP o puerto, este tipo de hash distribuye el tráfico a través de varios vínculos. La distribución del tráfico proporciona al invitado la posibilidad de utilizar el rendimiento agregado. Este tipo de hash permite a un invitado utilizar todo el rendimiento de varias NIC.

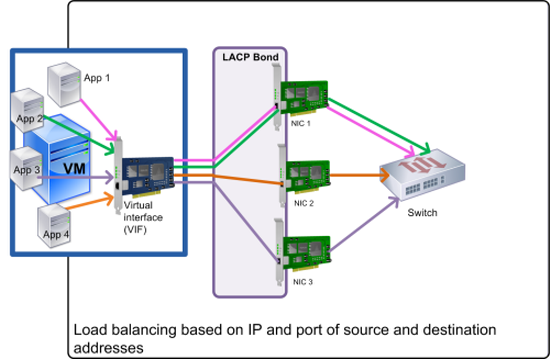

Como se muestra en la ilustración siguiente, este tipo de hash puede distribuir el tráfico de dos aplicaciones diferentes en una máquina virtual a dos NIC diferentes.

La configuración de la vinculación LACP en función de la IP y el puerto de la dirección de origen y destino es beneficiosa cuando se desea equilibrar el tráfico de dos aplicaciones diferentes en la misma máquina virtual. Por ejemplo, cuando solo una máquina virtual está configurada para usar un enlace de tres NIC.

El algoritmo de equilibrio para este tipo de hash utiliza cinco factores para distribuir el tráfico entre las NIC: la dirección IP de origen, el número de puerto de origen, la dirección IP de destino, el número de puerto de destino y la dirección MAC de origen.

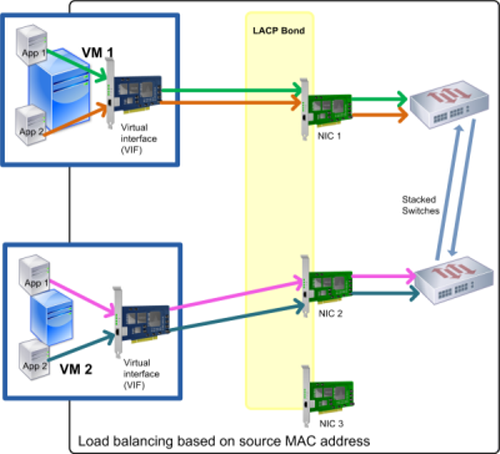

Equilibrio de carga basado en la dirección MAC de origen.

Este tipo de equilibrio de carga funciona bien cuando hay varias máquinas virtuales en el mismo host. El tráfico se equilibra en función de la dirección MAC virtual de la máquina virtual desde la que se originó el tráfico. Citrix Hypervisor envía el tráfico saliente utilizando el mismo algoritmo que lo hace en el enlace activo-activo. El tráfico procedente del mismo invitado no se divide en varias NIC. Como resultado, este tipo de hash no es adecuado si hay menos VIF que NIC: el equilibrio de carga no es óptimo porque el tráfico no se puede dividir entre NIC.

Configuración del conmutador

En función de los requisitos de redundancia, puede conectar las NIC del enlace a los mismos switches apilados o a conmutadores apilados independientes. Si conecta una de las NIC a un segundo conmutador redundante y se produce un error en una NIC o conmutador, el tráfico conmuta por error a la otra NIC. La adición de un segundo conmutador evita un único punto de error en la configuración de las siguientes maneras:

-

Cuando se conecta uno de los links de una interfaz de administración enlazada a un segundo switch, si el switch falla, la red de administración permanece en línea y los hosts pueden seguir comunicándose entre sí.

-

Si conecta un vínculo (para cualquier tipo de tráfico) a un segundo conmutador y se produce un error en la NIC o el conmutador, las máquinas virtuales permanecen en la red a medida que su tráfico conmuta por error a la otra NIC o conmutador.

Utilice conmutadores apilados cuando desee conectar NIC enlazadas a varios conmutadores y haya configurado el modo de enlace LACP. El término “switches apilados” se utiliza para describir la configuración de varios switches físicos para que funcionen como un único switch lógico. Debe unir los conmutadores físicamente y a través del software de administración de conmutadores para que los conmutadores funcionen como una sola unidad de conmutación lógica, según las pautas del fabricante del conmutador. Por lo general, el apilamiento de conmutadores solo está disponible a través de extensiones propietarias y los proveedores de conmutadores pueden comercializar esta funcionalidad bajo diferentes términos.

Nota: No

Si experimenta problemas con los enlaces activo-activo, puede ser necesario el uso de interruptores apilados. Los enlaces activo-pasivo no requieren interruptores apilados.

La siguiente ilustración muestra cómo deben coincidir los cables y la configuración de red para las NIC enlazadas.

Configuración de conmutadores para enlaces LACP

Debido a que los detalles específicos de la configuración del switch varían según el fabricante, hay algunos puntos clave que se deben recordar al configurar switches para su uso con enlaces LACP:

-

El switch debe ser compatible con LACP y el estándar IEEE 802.3ad.

-

Al crear el grupo LAG en el switch, debe crear un grupo LAG para cada enlace LACP en el host. Por ejemplo, si tiene un grupo de cinco hosts y ha creado un enlace LACP en las NIC 4 y 5 de cada host, debe crear cinco grupos LAG en el switch. Un grupo para cada conjunto de puertos correspondientes a las NIC del host.

Es posible que también deba agregar su ID de VLAN a su grupo LAG.

-

Los bonos LACP de Citrix Hypervisor requieren establecer la configuración Modo estático en el grupo LAG para que se establezca en Inhabilitado.

Como se mencionó anteriormente en Configuración del conmutador, se requieren conmutadores de apilamiento para conectar enlaces LACP a varios conmutadores.

Configuración de red inicial después de la instalación

La configuración de red del servidor Citrix Hypervisor se especifica durante la instalación inicial del host. Las opciones como la configuración de la dirección IP (DHCP/estática), la NIC utilizada como interfaz de administración y el nombre de host se establecen en función de los valores proporcionados durante la instalación.

Cuando un host tiene varias NIC, la configuración presente después de la instalación depende de la NIC seleccionada para las operaciones de administración durante la instalación:

-

Los PIF se crean para cada NIC en el host

-

El PIF de la NIC seleccionada para su uso como interfaz de administración se configura con las opciones de direccionamiento IP especificadas durante la instalación

-

Se crea una red para cada PIF (“red 0”, “red 1”, etc.)

-

Cada red está conectada a un PIF

-

Las opciones de direccionamiento IP se dejan sin configurar para todos los PIF que no sean el PIF utilizado como interfaz de administración

Cuando un host tiene una sola NIC, la siguiente configuración está presente después de la instalación:

-

Se crea un único PIF correspondiente a la única NIC del host

-

El PIF se configura con las opciones de direccionamiento IP especificadas durante la instalación y para habilitar la administración del host

-

El PIF está configurado para su uso en operaciones de administración de host

-

Se crea una sola red, la red 0

-

La red 0 está conectada al PIF para habilitar la conectividad externa a las máquinas virtuales

Cuando se realiza una instalación de Citrix Hypervisor en una red VLAN etiquetada, la siguiente configuración está presente después de la instalación:

-

Los PIF se crean para cada NIC en el host

-

El PIF para la VLAN etiquetada en la NIC seleccionada para su uso como interfaz de administración se configura con la configuración de dirección IP especificada durante la instalación

-

Se crea una red para cada PIF (por ejemplo: red 1, red 2, etc.). Se crea una red VLAN adicional (por ejemplo, para la red de todo el grupo asociada con eth0 en VLAN<ETIQUETA>)

-

Cada red está conectada a un PIF. El PIF de VLAN está configurado para su uso en operaciones de administración de host

En ambos casos, la configuración de red resultante permite la conexión al servidor Citrix Hypervisor mediante XenCenter, la CLI xe y cualquier otro software de administración que se ejecute en máquinas separadas a través de la dirección IP de la interfaz de administración. La configuración también proporciona redes externas para las máquinas virtuales creadas en el host.

El PIF utilizado para las operaciones de administración es el único PIF configurado con una dirección IP durante la instalación de Citrix Hypervisor. Las redes externas para máquinas virtuales se logran mediante el puente de PIF a VIF mediante el objeto de red que actúa como un conmutador Ethernet virtual.

Los pasos necesarios para las funciones de red, como las VLAN, los enlaces de NIC y la dedicación de una NIC al tráfico de almacenamiento, se tratan en las secciones siguientes.

Cambiar la configuración de red

Puede cambiar la configuración de red modificando el objeto de red. Para ello, ejecute un comando que afecte al objeto de red o al VIF.

Modificación del objeto de red

Puede cambiar aspectos de una red, como el tamaño de fotograma (MTU), la etiqueta de nombre, la descripción de nombre, el propósito y otros valores. Usar el xe conjunto-para-red y sus parámetros asociados para cambiar los valores.

Cuando se ejecuta el xe conjunto-para-red , el único parámetro requerido es uuid.

Los parámetros opcionales incluyen:

-

default_locking_mode. Ver Simplificación de la configuración del modo de bloqueo de VIF en la nube. -

name-label -

name-description -

MTU -

propósito. Ver Agregar un propósito a una red. -

other-config

Si no se proporciona un valor para un parámetro, el parámetro se establece en un valor nulo. Para establecer un par (clave, valor) en un parámetro de mapa, utilice la sintaxis map-param:key=valor.

Modificación del retraso alcista de los bonos

La vinculación se configura con un retraso de actividad de 31.000 ms de forma predeterminada para evitar que el tráfico se reequilibre en una NIC después de que se produzca un error. Si bien parece largo, el retardo ascendente es importante para todos los modos de unión y no solo activo-activo.

Sin embargo, si comprende la configuración adecuada que debe seleccionar para su entorno, puede cambiar el retraso de activación de los enlaces mediante el procedimiento que se indica a continuación.

Configure el retraso de activación en milisegundos:

xe pif-param-set uuid=<uuid of bond master PIF> other-config:bond-updelay=<delay in ms>

<!--NeedCopy-->

Para que el cambio surta efecto, debe desconectar y volver a conectar la interfaz física:

xe pif-unplug uuid=<uuid of bond master PIF>

<!--NeedCopy-->

xe pif-plug uuid=<uuid of bond master PIF>

<!--NeedCopy-->