-

Exploration de l'espace de travail XenCenter

-

-

-

Configuration des machines virtuelles

-

Gestion des machines virtuelles

-

Importation et exportation de machines virtuelles

-

Instantanés de machine virtuelle

-

Présentation de l’équilibrage de la charge de travail

-

Utilisation des rapports d’équilibrage de la charge de travail

-

Modification des paramètres d’équilibrage de la charge de travail

-

Dépannage de l'équilibrage de la charge de travail

-

Problèmes de saisie des informations d'identification d'équilibrage de la charge de travail

-

Problèmes de démarrage de l’équilibrage de la charge de travail

-

Problèmes avec les certificats d'équilibrage de la charge de travail

-

Problèmes liés au changement des serveurs d'équilibrage de la charge de travail

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Vue d’ensemble du contrôle d’accès basé sur les rôles

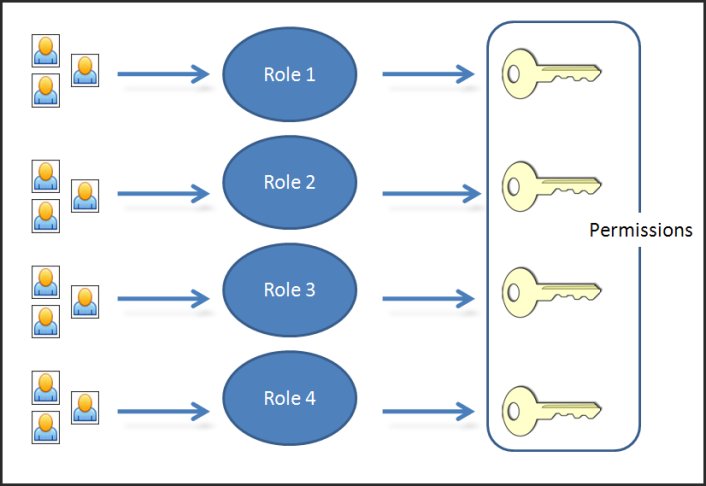

La fonctionnalité de contrôle d’accès basé sur les rôles (RBAC) vous permet d’attribuer des rôles prédéfinis ou des ensembles d’autorisations aux utilisateurs et aux groupes Active Directory. Ces autorisations contrôlent le niveau d’accès des administrateurs XenServer aux serveurs et aux pools. Le RBAC est configuré et déployé au niveau du pool. Étant donné que les utilisateurs acquièrent des autorisations par le biais du rôle qui leur est attribué, attribuez un rôle à un utilisateur ou à son groupe pour lui donner les autorisations requises.

Utilisation de comptes Active Directory pour les comptes d’utilisateurs XenServer

RBAC vous permet de restreindre les opérations que différents groupes d’utilisateurs peuvent effectuer. Ce contrôle réduit la probabilité que des utilisateurs inexpérimentés effectuent des modifications accidentelles désastreuses. L’attribution de rôles RBAC permet également d’empêcher les modifications non autorisées apportées à vos pools de ressources pour des raisons de conformité. Pour faciliter la conformité et l’audit, RBAC fournit également une fonctionnalité de journal d’audit et le rapport de piste d’audit du pool d’équilibrage de la charge de travail correspondant. Pour plus d’informations, consultez Modifications de l’audit.

Le RBAC dépend d’Active Directory pour les services d’authentification. Plus précisément, XenServer conserve une liste d’utilisateurs autorisés basée sur les comptes d’utilisateurs et de groupes Active Directory. Par conséquent, vous devez joindre le pool au domaine et ajouter des comptes Active Directory avant de pouvoir attribuer des rôles.

Processus RBAC

Le processus standard de mise en œuvre du RBAC et d’attribution d’un rôle à un utilisateur ou à un groupe comprend les étapes suivantes :

- Rejoindre le domaine.

- Ajouter un utilisateur ou un groupe Active Directory à la piscine.

- Assigner (ou modifier) le rôle RBAC de l’utilisateur ou du groupe.

Super utilisateur local

Le super-utilisateur local (LSU), ou root, est un compte d’utilisateur spécial utilisé pour l’administration du système et dispose de tous les droits ou autorisations. Dans XenServer, le super utilisateur local est le compte par défaut lors de l’installation. Le LSU est authentifié par XenServer et non par un service d’authentification externe. En cas d’échec du service d’authentification externe, le LSU peut toujours se connecter et gérer le système. Le LSU peut toujours accéder au serveur physique XenServer via SSH.

Rôles RBAC

XenServer est livré avec six rôles préétablis conçus pour s’aligner sur les différentes fonctions d’une organisation informatique.

-

Administrateur de pool (Pool Admin). Ce rôle est le plus puissant disponible. Les administrateurs de pool ont un accès complet à toutes les fonctionnalités et à tous les paramètres de XenServer. Ils peuvent effectuer toutes les opérations, y compris la gestion des rôles et des utilisateurs. Ils peuvent accorder l’accès à la console XenServer. Il est recommandé de recommander d’attribuer ce rôle à un nombre limité d’utilisateurs.

Remarque :

Le super utilisateur local (root) a toujours le rôle d’administrateur de pool. Le rôle Administrateur de pool dispose des mêmes autorisations que la racine locale.

Si vous supprimez le rôle Administrateur de pool d’un utilisateur, envisagez également de modifier le mot de passe root et de faire pivoter le secret de pool. Pour plus d’informations, consultez Sécurité de la piscine.

- Exploitant de piscine (Exploitant de piscine). Ce rôle est conçu pour permettre à la personne assignée de gérer des ressources à l’échelle du pool. Les actions de gestion comprennent la création de stockage, la gestion des serveurs, la gestion des correctifs et la création de pools. Les opérateurs de pool peuvent configurer les ressources de pool. Ils disposent également d’un accès complet aux fonctionnalités suivantes : haute disponibilité, équilibrage de la charge de travail et gestion des correctifs. Les opérateurs de pool ne peuvent pas ajouter d’utilisateurs ou modifier les rôles.

- Administrateur d’alimentation de machine virtuelle (VM Power Admin). Ce rôle dispose d’un accès complet à la gestion des machines virtuelles et des modèles. Ils peuvent choisir l’emplacement de démarrage des machines virtuelles. Ils ont un accès complet aux fonctionnalités de contrôle dynamique de la mémoire et à la fonctionnalité d’instantané de machine virtuelle. En outre, ils peuvent définir le serveur domestique et choisir l’emplacement d’exécution des charges de travail. L’attribution de ce rôle accorde à la personne assignée des autorisations suffisantes pour provisionner des machines virtuelles pour l’utilisation de l’opérateur de machine virtuelle.

- Administrateur de machine virtuelle (administrateur de machine virtuelle). Ce rôle peut gérer les machines virtuelles et les modèles et accéder au stockage nécessaire pour effectuer ces tâches. Cependant, ce rôle s’appuie sur XenServer pour choisir l’emplacement d’exécution des charges de travail et doit utiliser les paramètres des modèles pour le contrôle dynamique de la mémoire et le serveur domestique. (Ce rôle ne peut pas accéder aux fonctionnalités de contrôle dynamique de la mémoire, créer des instantanés, définir le serveur domestique ou choisir l’emplacement d’exécution des charges de travail.)

- Opérateur de machine virtuelle (opérateur de machine virtuelle). Ce rôle peut utiliser les machines virtuelles d’un pool et gérer leur cycle de vie de base. Les opérateurs de machines virtuelles peuvent interagir avec les consoles de machines virtuelles et démarrer ou arrêter des machines virtuelles, à condition que des ressources matérielles suffisantes soient disponibles. De même, les opérateurs de machines virtuelles peuvent effectuer des opérations de démarrage et d’arrêt du cycle de vie. Le rôle Opérateur de machine virtuelle ne peut pas créer ou détruire des machines virtuelles, modifier les propriétés de la machine virtuelle ou les ressources du serveur.

- Lecture seule (lecture seule). Ce rôle peut uniquement afficher les données relatives au pool de ressources et aux performances.

Pour plus d’informations sur les autorisations associées à chaque rôle, consultez Définitions des rôles et des autorisations RBAC. Pour plus d’informations sur la façon dont RBAC calcule les rôles qui s’appliquent à un utilisateur, consultez Calcul des rôles RBAC.

Remarque :

Lorsque vous créez un utilisateur, vous devez d’abord attribuer un rôle à l’utilisateur nouvellement créé avant qu’il puisse utiliser le compte. XenServer ne le fait pas Attribuez automatiquement un rôle à l’utilisateur nouvellement créé.

Documentation associée

XenServer 8.4

Mise à jour cumulative 1 de Citrix Hypervisor 8.2

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.