This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

역할 기반 접근 제어 개요Role Based Access Control overview

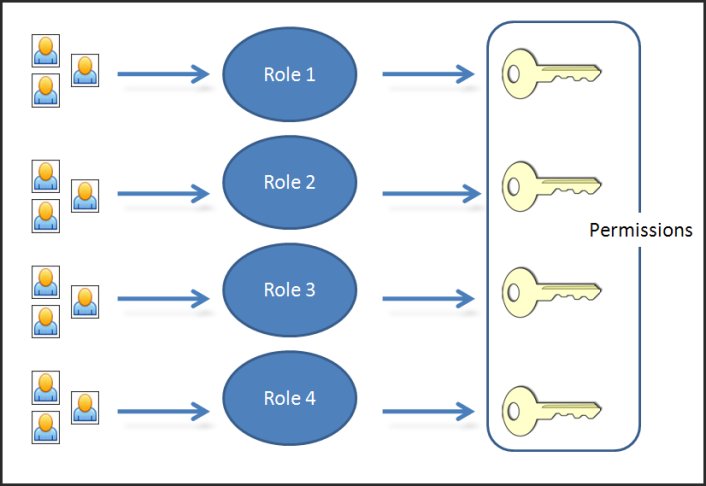

RBAC(역할 기반 액세스 제어) 기능을 사용하면 미리 정의된 역할 또는 권한 집합을 Active Directory 사용자 및 그룹에 할당할 수 있습니다. 이러한 사용 권한은 XenServer 관리자가 서버 및 풀에 대해 가질 수 있는 액세스 수준을 제어합니다. RBAC는 풀 수준에서 구성 및 배포됩니다. 사용자는 할당된 역할을 통해 권한을 획득하기 때문에 사용자 또는 해당 그룹에 역할을 할당하여 필요한 권한을 부여합니다.

XenServer 사용자 계정에 Active Directory 계정 사용

RBAC를 사용하면 서로 다른 사용자 그룹이 수행할 수 있는 작업을 제한할 수 있습니다. 이 컨트롤은 경험이 없는 사용자가 실수로 재앙적인 변경을 할 가능성을 줄입니다. RBAC 역할을 할당하면 규정 준수를 위해 리소스 풀이 무단으로 변경되는 것을 방지하는 데도 도움이 됩니다. 규정 준수 및 감사를 용이하게 하기 위해 RBAC는 감사 로그 기능과 해당 Workload Balancing 풀 감사 추적 보고서도 제공합니다. 자세한 내용은 변경 감사.

RBAC는 인증 서비스를 위해 Active Directory에 의존합니다. 특히 XenServer는 Active Directory 사용자 및 그룹 계정을 기반으로 권한이 부여된 사용자 목록을 유지합니다. 따라서 역할을 할당하기 전에 풀을 도메인에 가입시키고 Active Directory 계정을 추가해야 합니다.

RBAC 프로세스

RBAC를 구현하고 사용자 또는 그룹에 역할을 할당하는 표준 프로세스는 다음 단계로 구성됩니다.

- 도메인 가입.

- Active Directory 사용자 또는 그룹 추가 수영장에.

- 할당하다 사용자 또는 그룹의 RBAC 역할을 (또는 수정)합니다.

로컬 슈퍼 유저

로컬 수퍼유저(LSU) 또는 루트는 시스템 관리에 사용되는 특수 사용자 계정이며 모든 권한을 가지고 있습니다. XenServer에서 로컬 수퍼유저는 설치 시 기본 계정입니다. LSU는 외부 인증 서비스가 아닌 XenServer에 의해 인증됩니다. 외부 인증 서비스가 실패해도 LSU는 계속 로그인하여 시스템을 관리할 수 있습니다. LSU는 항상 SSH를 통해 XenServer 물리적 서버에 액세스할 수 있습니다.

RBAC 역할

XenServer에는 IT 조직의 다양한 기능에 맞게 조정되도록 설계된 미리 설정된 6가지 역할이 포함되어 있습니다.

-

풀 관리자(Pool Admin). 이 역할은 사용할 수 있는 가장 강력한 역할입니다. 풀 관리자는 모든 XenServer 기능 및 설정에 대한 전체 액세스 권한을 갖습니다. 역할 및 사용자 관리를 포함한 모든 작업을 수행할 수 있습니다. XenServer 콘솔에 대한 액세스 권한을 부여할 수 있습니다. 가장 좋은 방법은 제한된 수의 사용자에게 이 역할을 할당하는 것입니다.

메모:

로컬 수퍼 유저(루트)는 항상 풀 관리자 역할을 갖습니다. 풀 관리자 역할은 로컬 루트와 동일한 권한을 갖습니다.

사용자로부터 풀 관리자 역할을 제거하는 경우 루트 암호를 변경하고 풀 암호를 교체하는 것도 고려합니다. 자세한 내용은 풀 보안.

- 풀 운영자(Pool Operator). 이 역할은 담당자가 풀 전체 리소스를 관리할 수 있도록 설계되었습니다. 관리 작업에는 스토리지 생성, 서버 관리, 패치 관리 및 풀 생성이 포함됩니다. 풀 운영자는 풀 리소스를 구성할 수 있습니다. 또한 고가용성, Workload Balancing 및 패치 관리와 같은 기능에 대한 전체 액세스 권한이 있습니다. 풀 운영자는 사용자를 추가하거나 역할을 수정할 수 없습니다.

- 가상 머신 전원 관리자(VM Power Admin). 이 역할에는 VM 및 템플릿 관리에 대한 전체 액세스 권한이 있습니다. VM을 시작할 위치를 선택할 수 있습니다. 동적 메모리 제어 기능 및 VM 스냅샷 기능에 대한 전체 액세스 권한이 있습니다. 또한 홈 서버를 설정하고 워크로드를 실행할 위치를 선택할 수 있습니다. 이 역할을 할당하면 담당자에게 VM 운영자용 가상 머신을 프로비저닝할 수 있는 충분한 권한이 부여됩니다.

- 가상 머신 관리자(VM 관리자). 이 역할은 VM 및 템플릿을 관리하고 이러한 작업을 완료하는 데 필요한 스토리지에 액세스할 수 있습니다. 그러나 이 역할은 XenServer를 사용하여 작업을 실행할 위치를 선택하며 동적 메모리 제어 및 홈 서버에 대한 템플릿의 설정을 사용해야 합니다. (이 역할은 동적 메모리 제어 기능에 액세스하거나, 스냅샷을 만들거나, 홈 서버를 설정하거나, 워크로드를 실행할 위치를 선택할 수 없습니다.)

- 가상 머신 운영자(VM 운영자). 이 역할은 풀의 VM을 사용하고 기본 수명 주기를 관리할 수 있습니다. VM 운영자는 VM 콘솔과 상호 작용하고 충분한 하드웨어 리소스를 사용할 수 있는 경우 VM을 시작하거나 중지할 수 있습니다. 마찬가지로 VM 운영자는 수명 주기 작업을 시작 및 중지할 수 있습니다. VM 운영자 역할은 VM을 생성 또는 삭제하거나 VM 속성 또는 서버 리소스를 변경할 수 없습니다.

- 읽기 전용(읽기 전용). 이 역할은 리소스 풀 및 성능 데이터만 볼 수 있습니다.

각 역할과 연결된 권한에 대한 자세한 내용은 RBAC 역할 및 권한의 정의. RBAC에서 사용자에게 적용되는 역할을 계산하는 방법에 대한 자세한 내용은 다음을 참조하십시오. RBAC 역할 계산.

메모:

사용자를 생성할 때 먼저 새로 생성된 사용자에게 역할을 할당해야 계정을 사용할 수 있습니다. XenServer 서버 하지 않는다 새로 생성된 사용자에게 역할을 자동으로 할당합니다.

관련 설명서

젠서버 8.4

Citrix Hypervisor 8.2 누적 업데이트 1

공유

공유

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.