Administrar redes

Los procedimientos de configuración de red de esta sección difieren en función de si se configura un host independiente o un host que forma parte de un grupo de recursos.

Creación de redes en un host independiente

Dado que las redes externas se crean para cada PIF durante la instalación del host, normalmente solo se requiere la creación de redes adicionales para:

-

Usar una red privada

-

Admite operaciones avanzadas como VLAN o enlace de NIC

Para obtener información sobre cómo agregar o eliminar redes mediante XenCenter, consulte Agregar una nueva red en la documentación de XenCenter.

Abra la consola de texto del host de XenServer.

Cree la red mediante el comando network-create, que devuelve el UUID de la red recién creada:

xe network-create name-label=mynetwork

<!--NeedCopy-->

En este punto, la red no está conectada a un PIF y, por lo tanto, es interna.

Creación de redes en grupos de recursos

Todos los hosts de XenServer de un grupo de recursos deben tener el mismo número de NIC físicas. Este requisito no se aplica estrictamente cuando un host se une a un grupo. Una de las NIC siempre se designa como el Interfaz de gestión, que se utiliza para el tráfico de administración de XenServer.

Como todos los hosts de un grupo comparten un conjunto común de redes. Es importante tener la misma configuración de red física para los hosts de XenServer en un grupo. Los PIF de los hosts individuales se conectan a redes de todo el grupo en función del nombre del dispositivo. Por ejemplo, todos los hosts de XenServer de un grupo con NIC eth0 tienen un PIF correspondiente conectado a todo el grupo Red 0 red. Lo mismo ocurre con los hosts con NIC eth1 y Red 1y otras NIC presentes en al menos un host XenServer del grupo.

Si un host de XenServer tiene un número diferente de NIC que otros hosts del grupo, pueden surgir complicaciones. Las complicaciones pueden surgir porque no todas las redes de grupo son válidas para todos los hosts de grupo. Por ejemplo, si los hosts host1 y anfitrión2 están en el mismo grupo y host1 tiene cuatro NIC y anfitrión2 solo tiene dos, solo las redes conectadas a los PIF correspondientes a eth0 y eth1 son válidas en anfitrión2. VM en host1 con VIF conectadas a las redes correspondientes a eth2 y eth3 no pueden migrar al host anfitrión2.

Creación de VLAN

En el caso de los hosts de un grupo de recursos, puede utilizar la función pool-vlan-create mandar. Este comando crea la VLAN y crea y conecta automáticamente los PIF necesarios en los hosts del grupo. Para obtener más información, consulte pool-vlan-create.

Abra la consola de host de XenServer.

Cree una red para su uso con la VLAN. Se devuelve el UUID de la nueva red:

xe network-create name-label=network5

<!--NeedCopy-->

Utilice la función lista-PIF para encontrar el UUID del PIF correspondiente a la NIC física que admite la etiqueta VLAN deseada. Se devuelven los UUID y los nombres de dispositivo de todos los PID, incluidas las VLAN existentes:

xe pif-list

<!--NeedCopy-->

Cree un objeto VLAN que especifique el PIF físico deseado y la etiqueta VLAN en todas las máquinas virtuales que se conectarán a la nueva VLAN. Se crea un nuevo PIF y se conecta a la red especificada. Se devuelve el UUID del nuevo objeto PIF.

xe vlan-create network-uuid=network_uuid pif-uuid=pif_uuid vlan=5

<!--NeedCopy-->

Conecte las VIF de máquina virtual a la nueva red. Para obtener más información, consulte Creación de redes en un host independiente.

Creación de enlaces NIC en un host independiente

Se recomienda utilizar XenCenter para crear enlaces NIC. Para obtener más información, consulte Configuración de NIC.

En esta sección se describe cómo utilizar la CLI xe para enlazar interfaces NIC en hosts de XenServer que no están en un grupo. Para obtener información sobre el uso de la CLI xe para crear enlaces NIC en hosts de XenServer que componen un grupo de recursos, consulte Creación de enlaces NIC en grupos de recursos.

Creación de un enlace NIC

Cuando se enlaza una NIC, la enlace absorbe el PIF/NIC que se utiliza como interfaz de administración. La interfaz de gestión se traslada automáticamente al PIF del bono.

-

Utilice la función

creación de redpara crear una red para su uso con la NIC enlazada. Se devuelve el UUID de la nueva red:xe network-create name-label=bond0 <!--NeedCopy--> -

Utilice la función

lista-PIFpara determinar los UUID de los PIF que se utilizarán en el enlace:xe pif-list <!--NeedCopy--> -

Lleve a cabo una de las siguientes acciones:

-

Para configurar el enlace en modo activo-activo (predeterminado), utilice el comando

crear vínculospara crear el vínculo. Usando comas para separar los parámetros, especifique el UUID de red recién creado y los UUID de los PIF que se van a vincular:xe bond-create network-uuid=network_uuid / pif-uuids=pif_uuid_1,pif_uuid_2,pif_uuid_3,pif_uuid_4 <!--NeedCopy-->Escriba dos UUID cuando vincule dos NIC y cuatro UUID cuando vincule cuatro NIC. El UUID del bono se devuelve después de ejecutar el comando.

-

Para configurar el enlace en modo de enlace activo-pasivo o LACP, utilice la misma sintaxis, agregue el atributo opcional

modoy especifiqueLACPocopia de seguridad activa:xe bond-create network-uuid=network_uuid pif-uuids=pif_uuid_1, / pif_uuid_2,pif_uuid_3,pif_uuid_4 / mode=balance-slb | active-backup | lacp <!--NeedCopy-->

-

Controlar la dirección MAC del enlace

Cuando se enlaza la interfaz de administración, subsume el PIF/NIC en uso como interfaz de administración. Si el host utiliza DHCP, la dirección MAC del enlace es la misma que la PIF/NIC en uso. La dirección IP de la interfaz de administración puede permanecer sin cambios.

Puede cambiar la dirección MAC del enlace para que sea diferente de la dirección MAC de la NIC de la interfaz de administración (actual). Sin embargo, a medida que el enlace está habilitado y la dirección MAC/IP en uso cambia, se descartan las sesiones de red existentes en el host.

Puede controlar la dirección MAC de un enlace de dos maneras:

-

Un

Macse puede especificar en el parámetrocrear vínculosmandar. Puede utilizar este parámetro para establecer la dirección MAC del enlace en cualquier dirección arbitraria. -

Si el

Macno se especifica el parámetro, XenServer utiliza la dirección MAC de la interfaz de administración si es una de las interfaces del enlace. Si la interfaz de administración no forma parte del enlace, pero otra interfaz de administración sí lo es, el enlace utiliza la dirección MAC (y también la dirección IP) de esa interfaz de administración. Si ninguna de las NIC del enlace es una interfaz de administración, el enlace utiliza la MAC de la primera NIC nombrada.

Revertir bonos NIC

Al revertir el host de XenServer a una configuración no enlazada, el Destrucción de bonos configura automáticamente la NIC principal como interfaz para la interfaz de administración. Por lo tanto, todas las VIF se mueven a la interfaz de administración. Si la interfaz de administración de un host está en la interfaz enlazada VLAN etiquetada, al realizar Destrucción de bonos, la VLAN de administración se mueve a la NIC principal.

El término NIC primaria se refiere al PIF del que se copió la configuración MAC e IP al crear el enlace. Al enlazar dos NIC, la NIC principal es:

-

La NIC de la interfaz de administración (si la interfaz de administración es una de las NIC enlazadas).

-

Cualquier otra NIC con una dirección IP (si la interfaz de administración no formaba parte del enlace).

-

El primero llamado NIC. Puede averiguar cuál es ejecutando lo siguiente:

xe bond-list params=all <!--NeedCopy-->

Creación de enlaces NIC en grupos de recursos

Siempre que sea posible, cree enlaces de NIC como parte de la creación inicial del grupo de recursos, antes de unir más hosts al grupo o crear máquinas virtuales. Esto permite que la configuración de enlace se replique automáticamente en los hosts a medida que se unen al grupo y reduce el número de pasos necesarios.

Para agregar un enlace de NIC a un grupo existente, se requiere una de las siguientes opciones:

-

Uso de la CLI para configurar los enlaces en el coordinador del grupo y, a continuación, en cada miembro del grupo.

-

Usar la CLI para configurar enlaces en el coordinador del grupo y, a continuación, reiniciar cada miembro del grupo para que herede su configuración del coordinador del grupo.

-

Uso de XenCenter para configurar los enlaces en el coordinador del grupo. XenCenter sincroniza automáticamente la configuración de red de los hosts miembros con el coordinador del grupo, por lo que no es necesario reiniciar los hosts miembro.

Para simplificar y evitar errores de configuración, se recomienda utilizar XenCenter para crear enlaces NIC. Para obtener más información, consulte Configuración de NIC.

En esta sección se describe el uso de la CLI xe para crear interfaces NIC enlazadas en hosts de XenServer que componen un grupo de recursos. Para obtener información sobre el uso de la CLI xe para crear enlaces NIC en un host independiente, consulte Creación de enlaces NIC en un host independiente.

Advertencia:

No intente crear enlaces de red cuando la alta disponibilidad esté habilitada. El proceso de creación de enlaces perturba el latido de alta disponibilidad en curso y hace que los hosts se auto-vallan (se apaguen a sí mismos). Es posible que los hosts no se reinicien correctamente y es posible que necesiten el

host-emergencia-ha-desactivarcomando para recuperar.

Seleccione el anfitrión que desea que sea el coordinador del grupo. El coordinador del grupo pertenece a un grupo sin nombre de forma predeterminada. Para crear un grupo de recursos con la CLI, cambie el nombre del grupo sin nombre existente:

xe pool-param-set name-label="New Pool" uuid=pool_uuid

<!--NeedCopy-->

Cree el enlace NIC como se describe en Creación de un enlace NIC.

Abra una consola en un host que desee unir al grupo y ejecute el comando:

xe pool-join master-address=host1 master-username=root master-password=password

<!--NeedCopy-->

La información de red y enlace se replica automáticamente en el nuevo host. La interfaz de administración se mueve automáticamente de la NIC de host donde se configuró originalmente al PIF enlazado. Es decir, la interfaz de gestión ahora se absorbe en el enlace para que todo el enlace funcione como interfaz de gestión.

Utilice la función lista-de-host para encontrar el UUID del host que se está configurando:

xe host-list

<!--NeedCopy-->

Advertencia:

No intente crear enlaces de red mientras la alta disponibilidad esté habilitada. El proceso de creación de enlaces perturba el latido de alta disponibilidad en curso y hace que los hosts se auto-vallan (se apaguen a sí mismos). Es posible que los hosts no se reinicien correctamente y es posible que deba ejecutar el archivo

host-emergencia-ha-desactivarcomando para recuperar.

Configuración de una NIC de almacenamiento dedicada

Puede utilizar XenCenter o la CLI xe para asignar una dirección IP a una NIC y dedicarla a una función específica, como el tráfico de almacenamiento. Cuando se configura una NIC con una dirección IP, se crea una interfaz secundaria. (La NIC habilitada para IP XenServer que se utiliza para la administración se conoce como interfaz de administración).

Cuando desee dedicar una interfaz secundaria para un propósito específico, asegúrese de que la configuración de red adecuada esté en su lugar. Esto es para garantizar que la NIC se use solo para el tráfico deseado. Para dedicar una NIC al tráfico de almacenamiento, configure la NIC, el destino de almacenamiento, el conmutador y la VLAN de modo que solo se pueda acceder al destino a través de la NIC asignada. Si la configuración física y de IP no limita el tráfico enviado a través de la NIC de almacenamiento, puede enviar tráfico, como el tráfico de administración, a través de la interfaz secundaria.

Al crear una nueva interfaz secundaria para el tráfico de almacenamiento, debe asignarle una dirección IP que sea:

-

En la misma subred que la controladora de almacenamiento, si procede, y

-

No está en la misma subred que cualquier otra interfaz secundaria o la interfaz de administración.

Al configurar interfaces secundarias, cada interfaz secundaria debe estar en una subred independiente. Por ejemplo, si desea configurar dos interfaces secundarias más para el almacenamiento, necesita direcciones IP en tres subredes diferentes: una subred para la interfaz de administración, una subred para la interfaz secundaria 1 y una subred para la interfaz secundaria 2.

Si utiliza la vinculación para la resistencia del tráfico de almacenamiento, es posible que desee considerar el uso de LACP en lugar de la vinculación de puentes de Linux. Para utilizar la vinculación LACP, debe configurar el vSwitch como su pila de red. Para obtener más información, consulte Redes vSwitch.

Nota: No

Al seleccionar una NIC para configurarla como interfaz secundaria para su uso con SR iSCSI o NFS, asegúrese de que la NIC dedicada utilice una subred IP independiente que no se pueda enrutar desde la interfaz de administración. Si esto no se aplica, el tráfico de almacenamiento puede dirigirse a través de la interfaz de administración principal después de un reinicio del host, debido al orden en que se inicializan las interfaces de red.

Asegúrese de que el PIF esté en una subred independiente o de que el enrutamiento esté configurado para adaptarse a la topología de su red para forzar el tráfico deseado a través del PIF seleccionado.

Configure una configuración de IP para el PIF, agregando los valores adecuados para el parámetro mode. Si utiliza el direccionamiento IP estático, agregue los parámetros IP, máscara de red, puerta de enlace y DNS:

xe pif-reconfigure-ip mode=DHCP | Static uuid=pif-uuid

<!--NeedCopy-->

Establezca el parámetro disallow-unplug del PIF en true:

xe pif-param-set disallow-unplug=true uuid=pif-uuid

<!--NeedCopy-->

xe pif-param-set other-config:management_purpose="Storage" uuid=pif-uuid

<!--NeedCopy-->

Si desea utilizar una interfaz secundaria para el almacenamiento que también se pueda enrutar desde la interfaz de administración (teniendo en cuenta que esta configuración no es la práctica recomendada), tiene dos opciones:

-

Después de reiniciar el host, asegúrese de que la interfaz secundaria esté configurada correctamente. Utilice la función

XE PBD-DesenchufeyEnchufe XE PBDpara reinicializar las conexiones de almacenamiento en el host. Este comando reinicia la conexión de almacenamiento y la enruta a través de la interfaz correcta. -

Alternativamente, puede usar

xe pif-olvidarpara eliminar la interfaz de la base de datos de XenServer y configurarla manualmente en el dominio de control.xe pif-olvidares una opción avanzada y requiere que esté familiarizado con la configuración manual de las redes de Linux.

Uso de NIC habilitadas para SR-IOV

La virtualización de E/S de raíz única (SR-IOV) es una tecnología de virtualización que permite que un solo dispositivo PCI aparezca como varios dispositivos PCI en el sistema físico. El dispositivo físico real se conoce como Función Física (PF), mientras que los otros se conocen como Funciones Virtuales (VF). El hipervisor puede asignar una o más VF a una máquina virtual (VM): el invitado puede usar el dispositivo como si estuviera asignado directamente.

La asignación de una o varias VF de NIC a una máquina virtual permite que su tráfico de red omita el conmutador virtual. Cuando se configura, cada máquina virtual se comporta como si estuviera usando la NIC directamente, lo que reduce la sobrecarga de procesamiento y mejora el rendimiento.

Beneficios de SR-IOV

Un SR-IOV VF tiene un mejor rendimiento que VIF. Puede garantizar la segregación basada en hardware entre el tráfico de diferentes máquinas virtuales a través de la misma NIC (sin pasar por la pila de red de XenServer).

Con esta función, puede:

-

Habilite SR-IOV en NIC que admitan SR-IOV.

-

Deshabilite SR-IOV en NIC que admitan SR-IOV.

-

Administre las VF de SR-IOV como un grupo de recursos de VF.

-

Asigne VF de SR-IOV a una máquina virtual.

-

Configure las VF de SR-IOV (por ejemplo, dirección MAC, VLAN, velocidad).

-

Ejecute pruebas para confirmar si SR-IOV es compatible como parte del kit de certificación automatizada.

Configuración del sistema

Configure la plataforma de hardware correctamente para que admita SR-IOV. Se requieren las siguientes tecnologías:

-

Virtualización de MMU DE E/S (AMD-VI e Intel VT-d)

-

Interpretación alternativa de ID de enrutamiento (ARI)

-

Servicios de traducción de direcciones (ATS)

-

Servicios de control de acceso (ACS)

Consulte la documentación que viene con su sistema para obtener información sobre cómo configurar el firmware del sistema para habilitar las tecnologías mencionadas.

Habilitación de una red SR-IOV en una NIC

En XenCenter, utilice el método Nueva red wizard en el Gestión de redes para crear y habilitar una red SR-IOV en una NIC.

Asignación de una red SR-IOV a la interfaz virtual (nivel de máquina virtual)

En XenCenter, en el nivel de máquina virtual, utilice el comando Agregar interfaz virtual wizard en el Gestión de redes para agregar una red habilitada para SR-IOV como interfaz virtual para esa máquina virtual. Para obtener más información, consulte Agregar una nueva red.

NIC e invitados compatibles

Para obtener una lista de las plataformas de hardware y las NIC compatibles, consulte Lista de compatibilidad de hardware. Consulte la documentación proporcionada por el proveedor para un invitado en particular para determinar si es compatible con SR-IOV.

Limitaciones

-

Para ciertas NIC que utilizan controladores heredados (por ejemplo, la familia Intel I350), el host debe reiniciarse para habilitar o deshabilitar SR-IOV en estos dispositivos.

-

No se admite una red SR-IOV de nivel de grupo que tenga diferentes tipos de NIC.

-

Es posible que una VF SR-IOV y una VIF normal de la misma NIC no puedan comunicarse entre sí debido a las limitaciones de hardware de la NIC. Para permitir que estas máquinas virtuales se comuniquen, asegúrese de que la comunicación use el patrón de VF a VF o de VIF a VIF, y no de VF a VIF.

-

La configuración de calidad de servicio para algunas VF de SR-IOV no surte efecto porque no admiten la limitación de velocidad de red.

-

No se admite la realización de migración en vivo, suspensión y punto de control en máquinas virtuales que usen una VF de SR-IOV.

-

Los SR-IOV VF no son compatibles con la conexión en caliente.

-

Las VF de SR-IOV no admiten el arranque de red.

-

Para algunas NIC con controladores de NIC heredados, es posible que sea necesario reiniciar incluso después del reinicio del host, lo que indica que la NIC no puede habilitar SR-IOV.

-

Si la máquina virtual tiene una VF SR-IOV, las funciones que requieren Live Migration no son posibles. Esto se debe a que la máquina virtual está vinculada directamente a la VF de NIC habilitada para SR-IOV física.

-

SR-IOV se puede utilizar en un entorno que hace uso de la alta disponibilidad. Sin embargo, el SR-IOV no se tiene en cuenta en la planificación de la capacidad. Las máquinas virtuales que tienen VF de SR-IOV asignadas se reinician en la medida de lo posible cuando hay un host en el grupo que tiene los recursos adecuados. Estos recursos incluyen SR-IOV habilitado en la red correcta y un VF gratuito.

-

Los VF SR-IOV no son compatibles con el acelerador PVS.

Configuración de VF de SR-IOV para controladores heredados

Por lo general, el número máximo de VF que puede admitir una NIC se puede determinar automáticamente. En el caso de las NIC que utilizan controladores heredados (por ejemplo, la familia Intel I350), el límite se define en el archivo de configuración del módulo del controlador. Es posible que sea necesario ajustar el límite manualmente. Para establecerlo al máximo, abra el archivo usando un editor y cambie el inicio de la línea:

## VFs-maxvfs-by-user:

<!--NeedCopy-->

Por ejemplo, para establecer el número máximo de VF en 4 para el IGB Edición de controladores /etc/modprobe.d/igb.conf leer:

## VFs-param: max_vfs

## VFs-maxvfs-by-default: 7

## VFs-maxvfs-by-user: 4

options igb max_vfs=0

<!--NeedCopy-->

Notes:

El valor debe ser menor o igual que el valor de la línea

VFs-maxvfs-por-defecto.No cambie ninguna otra línea de estos archivos.

Realice los cambios antes de habilitar SR-IOV.

CLI

Ver Comandos SR-IOV para obtener instrucciones de la CLI sobre la creación, eliminación, visualización de redes SR-IOV y la asignación de una VF SR-IOV a una máquina virtual.

Controlar la tasa de datos salientes (QoS)

Para limitar la cantidad de saliente datos que una máquina virtual puede enviar por segundo, establezca un valor de calidad de servicio (QoS) opcional en las interfaces virtuales (VIF) de máquina virtual. La configuración le permite especificar una velocidad de transmisión máxima para los paquetes salientes en Kilobytes por segundo.

El valor de calidad de servicio limita la velocidad de transmisión De la máquina virtual. La configuración de calidad de servicio no limita la cantidad de datos que puede recibir la máquina virtual. Si se desea dicho límite, recomendamos limitar la velocidad de los paquetes entrantes más arriba en la red (por ejemplo, en el nivel del switch).

En función de la pila de red configurada en el grupo, puede establecer el valor de calidad de servicio en las interfaces virtuales (VIF) de VM en uno de estos dos lugares. Puede establecer este valor mediante la CLI de xe o en XenCenter.

- XenCenter Puede establecer el valor del límite de velocidad de transmisión de calidad de servicio en el cuadro de diálogo de propiedades de la interfaz virtual.

- Comandos xe Puede establecer la velocidad de transmisión de calidad de servicio mediante la CLI mediante los comandos de la sección siguiente.

Ejemplo de comando CLI para QoS

Para limitar una VIF a una velocidad de transmisión máxima de 100 kilobytes por segundo mediante la CLI, utilice el comando vif-param-set mandar:

xe vif-param-set uuid=vif_uuid qos_algorithm_type=ratelimit

xe vif-param-set uuid=vif_uuid qos_algorithm_params:kbps=100

<!--NeedCopy-->

Nota: No

El

KbpsEl parámetro denota Kilobytes por segundo (kBps), no kilobits por segundo (kbps).

Cambiar las opciones de configuración de red

En esta sección se explica cómo cambiar la configuración de red del host de XenServer. Incluye:

-

Cambiar el nombre de host (es decir, el nombre del Sistema de nombres de dominio (DNS))

-

Adición o eliminación de servidores DNS

-

Cambiar direcciones IP

-

Cambiar la NIC que se usa como interfaz de administración

-

Adición de una nueva NIC física al servidor

-

Agregar un propósito a una red

-

Habilitación del filtrado ARP (bloqueo de puerto de switch)

Nombre de host

El nombre de host del sistema, también conocido como nombre de dominio o DNS, se define en la base de datos de todo el grupo y se cambia mediante el xe host-set-hostname-live CLI de la siguiente manera:

xe host-set-hostname-live host-uuid=host_uuid host-name=host-name

<!--NeedCopy-->

El nombre de host del dominio de control subyacente cambia dinámicamente para reflejar el nuevo nombre de host.

Servidores DNS

Para agregar o eliminar servidores DNS en la configuración de direccionamiento IP del host de XenServer, utilice el comando pif-reconfigure-ip mandar. Por ejemplo, para un PIF con una IP estática:

xe pif-reconfigure-ip uuid=pif_uuid mode=static DNS=new_dns_ip IP=IP netmask=netmask

<!--NeedCopy-->

Cambiar la configuración de la dirección IP para un host independiente

Puede utilizar la CLI xe para cambiar la configuración de la interfaz de red. No cambie directamente los scripts de configuración de red subyacentes.

Para cambiar la configuración de la dirección IP de un PIF, utilice el comando pif-reconfigure-ip Comando CLI. Ver pif-reconfigure-ip Para obtener más información sobre los parámetros de la función pif-reconfigure-ip mandar. Consulte la siguiente sección para obtener información sobre cómo cambiar las direcciones IP del host en los grupos de recursos.

Cambiar la configuración de la dirección IP en los grupos de recursos

Los hosts de XenServer en grupos de recursos tienen una única dirección IP de administración que se utiliza para la administración y la comunicación hacia y desde otros hosts del grupo. Los pasos necesarios para cambiar la dirección IP de la interfaz de administración de un host son diferentes para el coordinador del grupo y otros hosts.

Nota: No

Debe tener cuidado al cambiar la dirección IP de un host y otros parámetros de red. Dependiendo de la topología de red y del cambio que se realice, se pueden perder las conexiones al almacenamiento de red. Cuando esto sucede, el almacenamiento debe volver a conectarse mediante el Reparar almacenamiento en XenCenter, o mediante el uso de la función

Enchufe PBDComando CLI. Por este motivo, se recomienda migrar las máquinas virtuales fuera del host antes de cambiar su configuración de IP.

Utilice la función pif-reconfigure-ip CLI para establecer la dirección IP como se desee. Ver pif-reconfigure-ip Para obtener más información sobre los parámetros de la función pif-reconfigure-ip mandar. :

xe pif-reconfigure-ip uuid=pif_uuid mode=DHCP

<!--NeedCopy-->

Utilice la función lista-de-host CLI para confirmar que el host miembro se ha vuelto a conectar correctamente al coordinador del grupo comprobando que todos los demás hosts de XenServer del grupo estén visibles:

xe host-list

<!--NeedCopy-->

Cambiar la dirección IP del host de XenServer coordinador del grupo requiere pasos adicionales. Esto se debe a que cada miembro del grupo utiliza la dirección IP anunciada del coordinador del grupo para la comunicación. Los miembros del grupo no saben cómo ponerse en contacto con el coordinador del grupo cuando cambia su dirección IP.

Siempre que sea posible, use una dirección IP dedicada que no sea probable que cambie durante la vida útil del grupo para los coordinadores del grupo.

Utilice la función pif-reconfigure-ip Comando CLI para establecer la dirección IP como se desee:

xe pif-reconfigure-ip uuid=pif_uuid mode=DHCP

<!--NeedCopy-->

Cuando cambia la dirección IP del coordinador del grupo, todos los hosts miembros entran en modo de emergencia cuando no pueden ponerse en contacto con el coordinador del grupo.

En el coordinador de grupo, use el comando pool-recover-slaves para obligar al coordinador del grupo a ponerse en contacto con cada miembro del grupo e informarles de la nueva dirección IP del coordinador del grupo:

xe pool-recover-slaves

<!--NeedCopy-->

Interfaz de gestión

Al instalar XenServer en un host, una de sus NIC se designa como la Interfaz de gestión: la NIC utilizada para el tráfico de administración de XenServer. La interfaz de administración se utiliza para las conexiones de XenCenter al host (por ejemplo, Citrix Virtual Apps and Desktops) y para la comunicación de host a host.

Utilice la función lista-PIF para determinar qué PIF corresponde a la NIC que se utilizará como interfaz de administración. Se devuelve el UUID de cada PIF.

xe pif-list

<!--NeedCopy-->

Utilice la función lista-para-pif para verificar la configuración de direccionamiento IP para el PIF utilizado para la interfaz de administración. Si es necesario, utilice el método pif-reconfigure-ip para configurar el direccionamiento IP del PIF que se va a utilizar.

xe pif-param-list uuid=pif_uuid

<!--NeedCopy-->

Utilice la función reconfiguración de gestión de host CLI para cambiar el PIF utilizado para la interfaz de administración. Si este host forma parte de un grupo de recursos, Este comando debe emitirse en la consola del host miembro:

xe host-management-reconfigure pif-uuid=pif_uuid

<!--NeedCopy-->

Utilice la función lista-de-red para determinar qué PIF corresponde a la NIC que se utilizará como interfaz de administración para todos los hosts del grupo. Se devuelve el UUID de la red de todo el grupo.

xe network-list

<!--NeedCopy-->

Utilice la función lista-param-red para obtener los UUID PIF de todos los hosts del grupo. Utilice la función lista-para-pif para verificar la configuración de direccionamiento IP para el PIF de la interfaz de administración. Si es necesario, utilice el método pif-reconfigure-ip para configurar el direccionamiento IP del PIF que se va a utilizar.

xe pif-param-list uuid=pif_uuid

<!--NeedCopy-->

Utilice la función reconfiguración-de-gestión-de-grupos CLI para cambiar el PIF utilizado para la interfaz de administración enumerada en la lista Redes.

xe pool-management-reconfigure network-uuid=network_uuid

<!--NeedCopy-->

Restringir el uso del puerto 80

Puede utilizar HTTPS a través del puerto 443 o HTTP a través del puerto 80 para comunicarse con XenServer. Por razones de seguridad, puede cerrar el puerto TCP 80 en la interfaz de administración. De forma predeterminada, el puerto 80 sigue abierto. Si lo cierra, todos los clientes externos que utilicen la interfaz de administración deben utilizar HTTPS a través del puerto 443 para conectarse a XenServer. Sin embargo, antes de cerrar el puerto 80, compruebe si todos sus clientes de API (Citrix Virtual Apps and Desktops en particular) pueden usar HTTPS a través del puerto 443.

Para cerrar el puerto 80, consulte el Solo https xe CLI o Cambiar las propiedades del grupo en la documentación de XenCenter.

Deshabilitar el acceso de administración

Para deshabilitar el acceso remoto a la consola de administración por completo, utilice el comando desactivación-de-la-gestión-de-host Comando CLI.

Advertencia:

Cuando la interfaz de administración está deshabilitada, debe iniciar sesión en la consola de host física para realizar tareas de administración. Las interfaces externas, como XenCenter, no funcionan cuando la interfaz de administración está deshabilitada.

Adición de una nueva NIC física

- Instale una nueva NIC física en el host de XenServer de la manera habitual.

- Reinicie el host de XenServer.

-

Enumere todas las NIC físicas de ese host de XenServer mediante el siguiente comando:

xe pif-list host-uuid=<host_uuid> -

Si no ve la NIC adicional, busque nuevas interfaces físicas mediante el siguiente comando:

xe pif-scan host-uuid=<host_uuid>Este comando crea un nuevo objeto PIF para la nueva NIC.

-

Vuelva a enumerar las NIC físicas en el host de XenServer para comprobar que la nueva NIC está visible:

xe pif-list host-uuid=<host_uuid> -

El nuevo PIF aparece inicialmente como desconectado (

conectado actualmente ( RO): false). Para que aparezca, use el siguiente comando:xe pif-plug uuid=<uuid_of_pif>

Como alternativa, puede utilizar XenCenter para volver a buscar nuevas NIC. Para obtener más información, consulte Configuración de NIC en la documentación de XenCenter.

Eliminación de una NIC física

Antes de quitar la NIC, asegúrese de conocer el UUID del PIF correspondiente. Quite la NIC física del host de XenServer de la manera habitual. Después de reiniciar el host, ejecute el comando xe CLI pif-olvidar uuid=<UUID> para destruir el objeto PIF.

Agregar un propósito a una red

El propósito de la red se puede utilizar para agregar funcionalidades adicionales a una red. Por ejemplo, la capacidad de utilizar la red para realizar conexiones NBD.

Para agregar un propósito de red, use el comandoxe network-param-add mandar:

xe network-param-add param-name=purpose param-key=purpose uuid=network-uuid

<!--NeedCopy-->

Para eliminar un propósito de red, utilice el comandoxe network-param-remove mandar:

xe network-param-remove param-name=purpose param-key=purpose uuid=network-uuid

<!--NeedCopy-->

Actualmente, los valores disponibles para el propósito de la red son NBD y insecure_nbd. Para obtener más información, consulte la Guía de seguimiento de bloques modificados de XenServer.

Usar el bloqueo de puerto del switch

La función de bloqueo de puertos de conmutador de XenServer permite controlar el tráfico enviado desde máquinas virtuales desconocidas, no confiables o potencialmente hostiles, limitando su capacidad para fingir que tienen una dirección MAC o IP que no se les asignó. Puede usar los comandos port-locking para bloquear todo el tráfico de una red de forma predeterminada o definir direcciones IP específicas desde las que una máquina virtual individual puede enviar tráfico.

El uso del bloqueo de puertos de conmutador le permite simplificar la configuración de red al permitir que todos los inquilinos o invitados usen la misma red de capa 2.

Una de las funciones más importantes de los comandos de bloqueo de puertos es que pueden restringir el tráfico que envía un invitado que no es de confianza. Esto restringe la capacidad del huésped para fingir que tiene una dirección MAC o IP que en realidad no posee. En concreto, puede utilizar estos comandos para evitar que un invitado:

-

Reclamar una dirección IP o MAC distinta de las que el administrador de XenServer ha especificado que puede utilizar

-

Interceptación, suplantación de identidad o interrupción del tráfico de otras máquinas virtuales

Requisitos

-

La función de bloqueo de puertos de conmutador de XenServer es compatible con las pilas de red de puente Linux y vSwitch.

-

Al habilitar el control de acceso basado en roles (RBAC) en su entorno, el usuario que configura el bloqueo de puertos de switch debe iniciar sesión con una cuenta que tenga al menos un rol de operador de grupo o administrador de grupo. Cuando RBAC no está habilitado en su entorno, el usuario debe iniciar sesión con la cuenta raíz del coordinador del grupo.

-

Cuando se ejecutan los comandos de bloqueo de puerto de switch, las redes pueden estar en línea o fuera de línea.

-

En los invitados de Windows, el icono de red desconectada solo aparece cuando XenServer VM Tools está instalado en el invitado.

Notas

Sin ninguna configuración de bloqueo de puerto de switch, las VIF se establecen en “network_default” y las redes se configuran en “desbloqueadas”.

No se admite la configuración del bloqueo de puertos de switch cuando se utilizan controladores de terceros en el entorno.

El bloqueo del puerto del conmutador no impide que los inquilinos de la nube:

-

Realizar un ataque a nivel de IP en otro inquilino o usuario. Sin embargo, el bloqueo del puerto del conmutador les impide realizar el ataque a nivel de IP si intentan utilizar los siguientes medios para hacerlo y se configura el bloqueo del puerto del conmutador: a) suplantando a otro inquilino en la nube o usuario o b) iniciando una intercepción de tráfico destinada a otro usuario.

-

Agotamiento de los recursos de red.

-

Recibir tráfico destinado a otras máquinas virtuales a través de comportamientos normales de inundación de conmutadores (para direcciones MAC de difusión o direcciones MAC de destino desconocidas).

Del mismo modo, el bloqueo de puertos de conmutador no restringe a dónde puede enviar tráfico una máquina virtual.

Notas de implementación

Puede implementar la funcionalidad de bloqueo de puertos de conmutador mediante la línea de comandos o la API de XenServer. Sin embargo, en entornos grandes, donde la automatización es una preocupación principal, el método de implementación más típico podría ser mediante el uso de la API.

Ejemplos

En esta sección se proporcionan ejemplos de cómo el bloqueo de puertos de switch puede prevenir ciertos tipos de ataques. En estos ejemplos, VM-c es una máquina virtual que un inquilino hostil (inquilino C) está arrendando y usando para ataques. VM-a y VM-b son máquinas virtuales arrendadas por inquilinos no atacantes.

Ejemplo 1: Cómo el bloqueo del puerto del switch puede evitar la prevención de la suplantación de ARP:

La suplantación de ARP se utiliza para indicar los intentos de un atacante de asociar su dirección MAC con la dirección IP de otro nodo. La suplantación de ARP puede dar lugar a que el tráfico del nodo se envíe al atacante en su lugar. Para lograr este objetivo, el atacante envía mensajes ARP falsos (falsificados) a una LAN Ethernet.

Escenario:

La máquina virtual A (VM-a) desea enviar tráfico IP de la máquina virtual A a la máquina virtual B (VM-b) dirigiéndolo a la dirección IP de la máquina virtual B. El propietario de la máquina virtual C quiere usar la suplantación de ARP para fingir que su máquina virtual, VM-c, es realmente VM-b.

-

VM-c envía un flujo especulativo de respuestas ARP a VM-a. Las respuestas ARP afirman que la dirección MAC en la respuesta (c_MAC) está asociada con la dirección IP, b_IP

Resultado: Debido a que el administrador habilitó el bloqueo de puertos de switch, todos estos paquetes se descartan porque habilitar el bloqueo de puertos de switch evita la suplantación.

-

VM-b envía una respuesta ARP a VM-a, afirmando que la dirección MAC de la respuesta (b_MAC) está asociada con la dirección IP, b_IP.

Resultado: VM-a recibe la respuesta ARP de VM-b.

Ejemplo 2: Prevención de la suplantación de IP:

La suplantación de direcciones IP es un proceso que oculta la identidad de los paquetes mediante la creación de paquetes de Protocolo de Internet (IP) con una dirección IP de origen falsificada.

Escenario:

El inquilino C está intentando realizar un ataque de denegación de servicio mediante su host, Host-C, en un sistema remoto para enmascarar su identidad.

Intento 1:

El inquilino C establece la dirección IP y la dirección MAC del host C en las direcciones IP y MAC (a_IP y a_MAC) de la máquina virtual A. El inquilino C indica al host C que envíe tráfico IP a un sistema remoto.

Resultado: Se descartan los paquetes Host-C. Esto se debe a que el administrador habilitó el bloqueo del puerto del switch. Los paquetes Host-C se descartan porque la habilitación del bloqueo del puerto del switch evita la suplantación.

Intento 2:

El inquilino C establece la dirección IP del host C en la dirección IP (a_IP) de la máquina virtual A y conserva su c_MAC original.

El inquilino C indica al host C que envíe tráfico IP a un sistema remoto.

Resultado: Se descartan los paquetes Host-C. Esto se debe a que el administrador habilitó el bloqueo del puerto del switch, lo que evita la suplantación.

Ejemplo 3: Alojamiento web:

Caso:

Alice es administradora de infraestructuras.

Uno de sus inquilinos, el inquilino B, hospeda varios sitios web desde su máquina virtual, VM-b. Cada sitio web necesita una dirección IP distinta alojada en la misma interfaz de red virtual (VIF).

Alice reconfigura el VIF del Host-B para que se bloquee en una sola MAC pero en muchas direcciones IP.

Cómo funciona el bloqueo de puertos de switch

La función de bloqueo de puerto de switch le permite controlar el filtrado de paquetes en uno o más de dos niveles:

-

Nivel de VIF. Los ajustes que se configuran en la VIF determinan cómo se filtran los paquetes. Puede configurar la VIF para evitar que la máquina virtual envíe tráfico, restringir la VIF para que solo pueda enviar tráfico mediante su dirección IP asignada o permitir que la máquina virtual envíe tráfico a cualquier dirección IP de la red conectada a la VIF.

-

Nivel de red. La red de XenServer determina cómo se filtran los paquetes. Cuando el modo de bloqueo de una VIF se establece en

network_default, se refiere a la configuración de bloqueo a nivel de red para determinar qué tráfico permitir.

Independientemente de la pila de red que utilice, la función funciona de la misma manera. Sin embargo, como se describe con más detalle en las secciones siguientes, el puente de Linux no es totalmente compatible con el bloqueo de puertos de switch en IPv6.

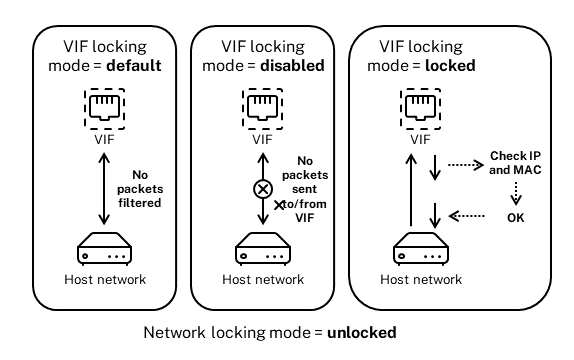

Estados del modo de bloqueo de VIF

La función de bloqueo de puertos de conmutador de XenServer proporciona un modo de bloqueo que permite configurar VIF en cuatro estados diferentes. Estos estados solo se aplican cuando la VIF está conectada a una máquina virtual en ejecución.

-

Network_default. Cuando el estado de la VIF se establece en

network_default, XenServer utiliza el métodomodo-de-bloqueo-predeterminadopara determinar si y cómo filtrar los paquetes que viajan a través de la VIF. El comportamiento varía en función de si la red asociada tiene el parámetro de modo de bloqueo predeterminado de red establecido en deshabilitado o desbloqueado:-

modo-de-bloqueo-predeterminado=Deshabilitado, XenServer aplica una regla de filtrado para que el VIF descarte todo el tráfico.-

modo-de-bloqueo-predeterminado=unlocked, XenServer elimina todas las reglas de filtrado asociadas con el VIF. De forma predeterminada, el parámetro de modo de bloqueo predeterminado se establece enDesbloqueado.Para obtener información sobre el

modo-de-bloqueo-predeterminadoparámetro, véase Comandos de red.El modo de bloqueo predeterminado de la red no tiene ningún efecto en las VIF conectadas cuyo estado de bloqueo sea distinto de

network_default.Nota: No

No se puede cambiar el

modo-de-bloqueo-predeterminadode una red que tiene VIF activas conectadas a ella. -

Cerrado con llave. XenServer aplica reglas de filtrado para que solo el tráfico enviado a/desde las direcciones MAC e IP especificadas se pueda enviar a través de la VIF. En este modo, si no se especifica ninguna dirección IP, la máquina virtual no puede enviar ningún tráfico a través de esa VIF, en esa red.

Para especificar las direcciones IP desde las que la VIF acepta tráfico, utilice las direcciones IP IPv4 o IPv6 mediante el comando

ipv4_allowedoipv6_allowedParámetros. Sin embargo, si tiene configurado el puente de Linux, no escriba direcciones IPv6.XenServer le permite escribir direcciones IPv6 cuando el puente de Linux está activo. Sin embargo, XenServer no puede filtrar en función de las direcciones IPv6 escritas. La razón es que el puente de Linux no tiene módulos para filtrar los paquetes del Protocolo de detección de vecinos (NDP). Por lo tanto, no se puede implementar una protección completa y los invitados podrían hacerse pasar por otro invitado mediante la falsificación de paquetes NDP. Como resultado, si especifica incluso una dirección IPv6, XenServer permite que todo el tráfico IPv6 pase a través de la VIF. Si no especifica ninguna dirección IPv6, XenServer no permite que el tráfico IPv6 pase a través de la VIF.

-

Desbloqueado. Todo el tráfico de red puede pasar a través de la VIF. Es decir, no se aplican filtros a ningún tráfico que vaya hacia o desde el VIF.

-

Deshabilitado. No se permite el paso de tráfico a través del VIF. (Es decir, XenServer aplica una regla de filtrado para que el VIF descarte todo el tráfico).

Configurar el bloqueo del puerto del switch

En esta sección se proporcionan tres procedimientos diferentes:

-

Restrinja las VIF para que usen una dirección IP específica

-

Agregue una dirección IP a una lista restringida existente. Por ejemplo, para agregar una dirección IP a una VIF cuando la máquina virtual se está ejecutando y conectada a la red (por ejemplo, si va a desconectar una red temporalmente).

-

Eliminar una dirección IP de una lista restringida existente

Si el modo de bloqueo de una VIF está configurado en cerrado con llave, solo puede utilizar las direcciones especificadas en el IPv4 permitido o IPv6 permitido Parámetros.

Dado que, en algunos casos relativamente raros, las VIF pueden tener más de una dirección IP, es posible especificar varias direcciones IP para una VIF.

Puede realizar estos procedimientos antes o después de conectar la VIF (o de iniciar la máquina virtual).

Cambie el modo de bloqueo predeterminado a bloqueado, si aún no está usando ese modo, ejecutando el siguiente comando:

xe vif-param-set uuid=vif-uuid locking-mode=locked

<!--NeedCopy-->

El vif-uuid representa el UUID de la VIF a la que desea permitir el envío de tráfico. Para obtener el UUID, ejecute el xe lista-vif en el host. vm-uuid Indica la máquina virtual para la que aparece la información. El ID de dispositivo indica el número de dispositivo de la VIF.

Ejecute el comando vif-param-set para especificar las direcciones IP desde las que la máquina virtual puede enviar tráfico. Realice una o varias de las siguientes acciones:

-

Especifique uno o varios destinos de direcciones IP IPv4. Por ejemplo:

xe vif-param-set uuid=vif-uuid ipv4-allowed=comma separated list of ipv4-addresses <!--NeedCopy--> -

Especifique uno o más destinos de direcciones IP IPv6. Por ejemplo:

xe vif-param-set uuid=vif-uuid ipv6-allowed=comma separated list of ipv6-addresses <!--NeedCopy-->

Puede especificar varias direcciones IP separándolas con una coma, como se muestra en el ejemplo anterior.

Después de realizar el procedimiento para restringir una VIF al uso de una dirección IP específica, puede agregar una o más direcciones IP que la VIF puede usar.

Ejecute el comando vif-param-add para agregar las direcciones IP a la lista existente. Realice una o varias de las siguientes acciones:

-

Especifique la dirección IP IPv4. Por ejemplo:

xe vif-param-add uuid=vif-uuid ipv4-allowed=comma separated list of ipv4-addresses <!--NeedCopy--> -

Especifique la dirección IP IPv6. Por ejemplo:

xe vif-param-add uuid=vif-uuid ipv6-allowed=comma separated list of ipv6-addresses <!--NeedCopy-->

Si restringe una VIF para que use dos o más direcciones IP, puede eliminar una de esas direcciones IP de la lista.

Ejecute el comando vif-param-remove para eliminar las direcciones IP de la lista existente. Realice una o varias de las siguientes acciones:

-

Especifique la dirección IP IPv4 que se va a eliminar. Por ejemplo:

xe vif-param-remove uuid=vif-uuid ipv4-allowed=comma separated list of ipv4-addresses <!--NeedCopy--> -

Especifique la dirección IP IPv6 que se va a eliminar. Por ejemplo:

xe vif-param-remove uuid=vif-uuid ipv6-allowed=comma separated list of ipv6-addresses <!--NeedCopy-->

Impedir que una máquina virtual envíe o reciba tráfico de una red específica

El siguiente procedimiento impide que una máquina virtual se comunique a través de una VIF específica. A medida que un VIF se conecta a una red XenServer específica, puede utilizar este procedimiento para evitar que una máquina virtual envíe o reciba tráfico de una red específica. Esto proporciona un nivel de control más granular que deshabilitar una red completa.

Si utiliza el comando CLI, no es necesario desconectar el VIF para establecer el modo de bloqueo del VIF. El comando cambia las reglas de filtrado mientras se ejecuta el VIF. En este caso, la conexión de red parece seguir estando presente, sin embargo, el VIF descarta los paquetes que la máquina virtual intenta enviar.

Consejo:

Para encontrar el UUID de una VIF, ejecute el xe

lista-vifen el host. El ID de dispositivo indica el número de dispositivo de la VIF.

Para evitar que una VIF reciba tráfico, deshabilite la VIF conectada a la red desde la que desea evitar que la máquina virtual reciba tráfico:

xe vif-param-set uuid=vif-uuid locking-mode=disabled

<!--NeedCopy-->

También puede deshabilitar el VIF en XenCenter seleccionando la interfaz de red virtual en la pestaña Redes de la máquina virtual y haciendo clic en Desactivar.

Eliminar la restricción de una VIF a una dirección IP

Para volver al estado del modo de bloqueo predeterminado (original), utilice el siguiente procedimiento. De forma predeterminada, cuando se crea una VIF, XenServer la configura para que no se limite al uso de una dirección IP específica.

Para revertir una VIF a un estado desbloqueado, cambie el modo de bloqueo predeterminado de VIF a desbloqueado. Si aún no está usando ese modo, ejecute el siguiente comando:

xe vif-param-set uuid=vif_uuid locking-mode=unlocked

<!--NeedCopy-->

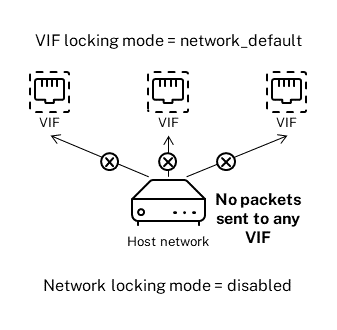

Simplifique la configuración del modo de bloqueo de VIF en la nube

En lugar de ejecutar los comandos del modo de bloqueo de VIF para cada VIF, puede asegurarse de que todas las VIF estén deshabilitadas de forma predeterminada. Para ello, debe cambiar el filtrado de paquetes en el nivel de red. Al cambiar el filtrado de paquetes, la red XenServer determina cómo se filtran los paquetes, como se describe en la sección anterior Cómo funciona el bloqueo de puertos de switch.

Específicamente, el modo-de-bloqueo-predeterminado determina cómo se comportan las nuevas VIF con la configuración predeterminada. Cada vez que un VIF modo de bloqueo se establece en predeterminado, el VIF se refiere al modo de bloqueo de red (modo-de-bloqueo-predeterminado) para determinar si y cómo filtrar los paquetes que viajan a través de la VIF:

-

Desbloqueado. Cuando la red

modo-de-bloqueo-predeterminadoEl parámetro se establece enDesbloqueado, XenServer permite que la máquina virtual envíe tráfico a cualquier dirección IP de la red a la que se conecta la VIF. -

Deshabilitado. Cuando el

modo-de-bloqueo-predeterminadoEl parámetro se establece enDeshabilitado, XenServer aplica una regla de filtrado para que el VIF descarte todo el tráfico.

De forma predeterminada, el modo-de-bloqueo-predeterminado para todas las redes creadas en XenCenter y que utilizan la CLI se establecen en Desbloqueado.

Al establecer el modo de bloqueo de la VIF en su valor predeterminado (network_default), puede crear una configuración predeterminada básica (a nivel de red) para todas las VIF recién creadas que se conecten a una red específica.

Esta ilustración muestra cómo, cuando un VIF modo de bloqueo se establece en su configuración predeterminada (network_default), la VIF utiliza la red modo-de-bloqueo-predeterminado para determinar su comportamiento.

Por ejemplo, de forma predeterminada, las VIF se crean con su modo de bloqueo Establézcalo en network_default. Si configura el valor de una red modo-de-bloqueo-predeterminado=Deshabilitado, se desactivan las nuevas VIF para las que no se ha configurado el modo de bloqueo. Las VIF permanecen deshabilitadas hasta que (a) cambie las VIF individuales modo de bloqueo o (b) establecer explícitamente el parámetro de la VIF modo de bloqueo a ‘desbloqueado. Esto es útil cuando confía lo suficiente en una máquina virtual específica como para no querer filtrar su tráfico en absoluto.

Para cambiar la configuración del modo de bloqueo predeterminado de una red:

Después de crear la red, cambie el modo de bloqueo predeterminado ejecutando el siguiente comando:

xe network-param-set uuid=network-uuid default-locking-mode=[unlocked|disabled]

<!--NeedCopy-->

Nota: No

Para obtener el UUID de una red, ejecute el xe

lista-de-redmandar. Este comando muestra los UUID de todas las redes del host en el que ejecutó el comando.

Para comprobar la configuración del modo de bloqueo predeterminado de una red:

Ejecute uno de los siguientes comandos:

xe network-param-get uuid=network-uuid param-name=default-locking-mode

<!--NeedCopy-->

O

xe network-list uuid=network-uuid params=default-locking-mode

<!--NeedCopy-->

Usar la configuración de red para el filtrado de tráfico VIF

El siguiente procedimiento indica a una VIF de una máquina virtual que utilice la red de XenServer modo-de-bloqueo-predeterminado en la propia red para determinar cómo filtrar el tráfico.

-

Cambie el estado de bloqueo de VIF a

network_default, si aún no está usando ese modo, ejecutando el siguiente comando:xe vif-param-set uuid=vif_uuid locking-mode=network_default <!--NeedCopy--> -

Cambie el modo de bloqueo predeterminado a

Desbloqueado, si aún no está usando ese modo, ejecutando el siguiente comando:xe network-param-set uuid=network-uuid default-locking-mode=unlocked <!--NeedCopy-->

En este artículo

- Creación de redes en un host independiente

- Creación de redes en grupos de recursos

- Creación de VLAN

- Creación de enlaces NIC en un host independiente

- Creación de enlaces NIC en grupos de recursos

- Configuración de una NIC de almacenamiento dedicada

- Uso de NIC habilitadas para SR-IOV

- Controlar la tasa de datos salientes (QoS)

- Cambiar las opciones de configuración de red